ISA防火墙中的VPN服务依赖于Windows server系统中的路由和远程访问服务(RRAS),对于用户的远程拨入授权,ISA防火墙使用和RRAS相同的方式。

当某个用户发起VPN连接时,只有在满足以下两个条件之一时,ISA防火墙允许该用户的VPN拨入:

-

用户账户属性的拨入标签中显式允许此用户的远程访问权限 (允许访问);

-

用户账户属性的拨入标签中设置此用户通过远程访问策略控制访问,但是具有匹配的远程访问策略(RAP)授予此用户拨入权限。

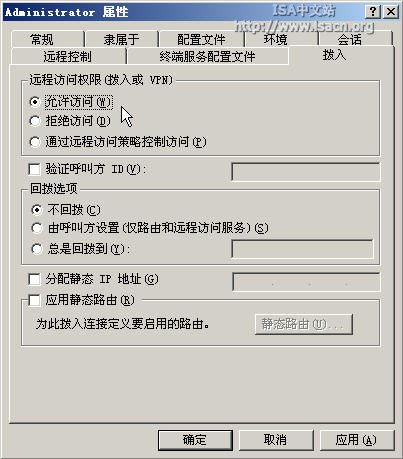

要满足第一个条件非常简单,你可以在相应用户的账户属性的拨入标签中简单的选择允许访问即可,如下图所示:

而第二个条件稍微有些复杂。默认情况下,不属于域的Windows server系统和具有域功能级为Windows 2000 native或者Windows server 2003的活动目录会将用户的拨入权限设置为通过远程访问策略控制访问,但是未提升域功能级的活动目录如Windows 2000 mix会将用户的拨入权限设置为拒绝访问,并且通过远程访问策略控制访问选项不可用,你需要提升域功能级为Windows 2000 native或者Windows server 2003后才能使用此选项。

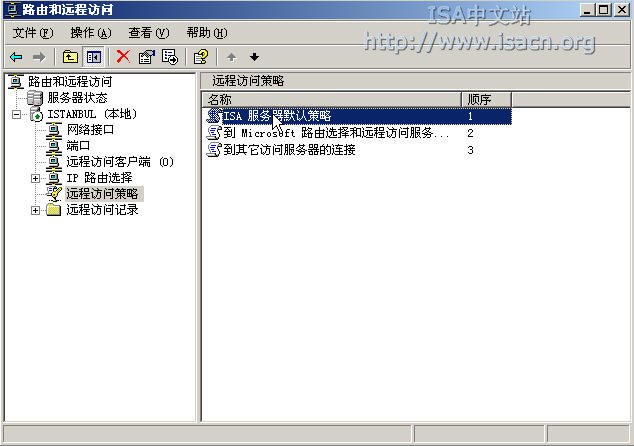

在ISA防火墙启用VPN服务时,会在RRAS的远程访问策略中创建一个名为ISA服务器默认策略的RAP,

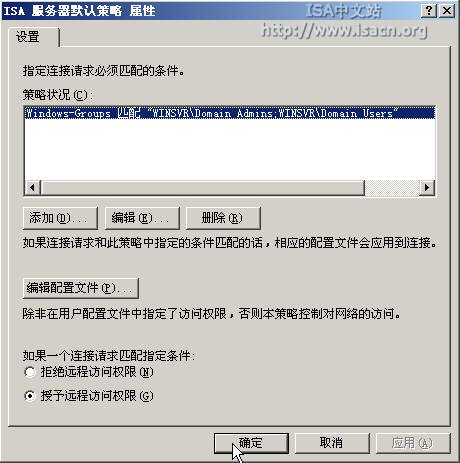

它的内容非常简单,就是拒绝任何时间的VPN访问的远程访问权限,如下图所示。每次ISA防火墙启动时,会使用自己的配置覆盖RRAS中ISA服务器默认策略的设置,并且确保此ISA服务器默认策略为RAP列表中的第一位,因此,默认情况下,除了在访问权限中显式允许远程拨入的用户,其他用户不能拨入 VPN。

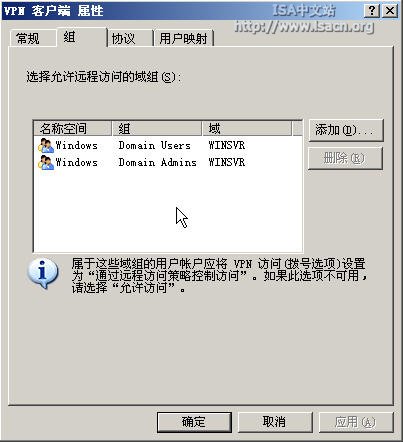

ISA防火墙中唯一可以修改ISA服务器默认策略的位置就是在配置VPN客户端访问中的组标签,

在这个地方你选择允许拨入VPN的域用户组后,ISA防火墙会修改ISA服务器默认策略为当Windows组属性匹配你选择的域用户组时,授予用户远程访问权限,如下图所示:

但是ISA防火墙中的组设置只对域环境有效。对于非域环境,你不能添加本地计算机上的内建用户组,如Administrators、Power users、Users等等,因为ISA防火墙无法区分内建用户组和域用户组,详情请参见KB891240,You cannot add some local built-in groups when you configure VPN client access in Internet Security and Acceleration Server 2004。

你可以手动对ISA服务器默认策略进行修改,但是每次ISA防火墙启动时,同样会使用自己的配置覆盖RRAS中ISA服务器默认策略的配置;如果此RAP 不存在(被删除),则只有在ISA管理控制台中修改VPN属性中的组设置时ISA防火墙才会重新创建此RAP。

因此,对于非域环境下的用户远程拨入授权,你只能通过在用户账户拨入属性中显式允许用户远程访问进行;而对于域环境下的用户远程拨入授权,除了在用户账户拨入属性中显式允许用户远程访问外,你还可以通过在ISA防火墙管理控制台中修改VPN属性允许域用户组访问进行。

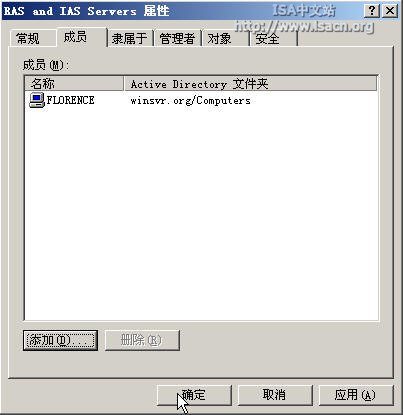

最后还有一点,在域环境下为了让ISA防火墙读取域用户的拨入权限设置,你必须将ISA防火墙计算机加入到域的RAS and IAS Servers域本地安全组中,如下图所示:

你可以在Active Directory用户和计算机管理控制台中手动添加,也可以通过在ISA服务器上运行以下命令来添加: Netsh ras add registeredserver