电力安全方案要能抵御黑客、病毒、恶意代码等通过各种形式对系统发起的恶意破坏和攻击,特别是能够抵御集团式攻击,防止由此导致的一次系统事故或大面积停电事故,二次系统的崩溃或瘫痪,以及有关信息管理系统的瘫痪。

随着计算机技术、通信技术和网络技术的发展,电力系统网上开展的业务及应用系统越来越多,要求在业务系统之间进行的数据交换也越来越多,对电力网络的安全性、可靠性、实时性提出了新的严峻挑战。电力系统网络的安全性和可靠性已成为一个非常紧迫的问题。

安全策略

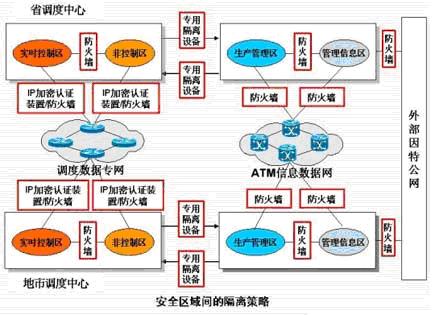

根据《全国电力二次系统安全防护总体方案》的要求,调度自动化系统分为4个安全域,分别是:安全区Ⅰ(实时控制区)包括调度自动化系统 (SCADA/EMS)、配电自动化系统、变电站自动化系统、发电厂自动监控系统等,它是电力二次系统中最重要系统,安全等级最高,是安全防护的重点与核 心;安全区Ⅱ(非控制生产区)包括调度员培训模拟系统(DTS)、继电保护及故障录波信息管理系统、电能量计量系统、批发电力交易系统等;安全区Ⅲ(生产 管理区)主要为电力生产所需的信息管理系统,如调度生产管理系统(DMIS)、统计报表系统(日报、旬报、月报、年报)、雷电监测系统、气象信息接入等; 安全区IV(管理信息区)包括管理信息系统(MIS)、办公自动化系统(OA)、客户服务等。

因此,根据以上区域的划分,安全解决方案的总体策略如下:

分区防护、突出重点 根据系统中业务的重要性和对一次系统的影响程度,按其性质划分为实时控制区、非控制生产区、调度生产管理区、管理信息区等四个安全区域,重点保护实时控制系统以及生产业务系统。所有系统都必须置于相应的安全区内,纳入统一的安全防护方案。

区域隔离 采用各类强度的隔离装置使核心系统得到有效保护。

网络专用 在专用通道上建立电力调度专用数据网络,实现与其他数据网络物理隔离,并通过采用MPLS-VPN形成多个相互逻辑隔离的VPN,实现多层次的保护。

设备独立 不同安全区域的系统必须使用不同的网络交换机设备。

纵向防护 采用认证、加密等手段实现数据的远方安全传输。

设计思路

安全Ⅰ区、安全Ⅱ区的防护策略

实时控制区与非控制区的业务系统都属电力生产系统,都采用电力调度数据网络,都在线运行,数据交换较多,关系比较密切,可以作为一个逻辑大区(生产控制区)。它们之间须采用经有关部门认定核准的硬件防火墙或相当设备进行逻辑隔离。

安全Ⅲ区、安全IV区的防护策略

生产管理区和管理信息区均采用电力数据通信网络(ATM),数据交换较多,关系比较密切,它们之间的隔离建议采用经有关部门认定核准的逻辑隔离设备。

安全Ⅰ区、Ⅱ区与安全Ⅲ区的防护策略

实时控制区和非控制区不得与管理信息区直接联系,实时控制区和非控制区与生产管理区的信息交换必须是单向方式,仅允许纯数据的单向安全传输。反向安全隔离装置采取签名认证和数据过滤措施,仅允许纯文本数据通过,并严格进行病毒、木马等恶意代码的查杀。

安全区域纵向防护策略

在专用通道上建立调度专用数据网络,实现与其他数据网络物理隔离。并通过采用MPLS-VPN或IPsec-VPN在专网上形成多个相互逻辑隔离的VPN,以保障上下级各安全区的纵向互联仅在相同安全区进行,避免安全区纵向交叉。

高可靠性和防止单点失效策略

I区、II区、III区都属于调度中心管理范畴,IV区属于信息中心管理范畴,I区的高可用性要求非常高,要求达到秒级,而且是实时系统;II 区的高可用性达到分钟级,III区IV区的管理系统对于高可用性也非常高,在使用防火墙作为网络隔离设备的时候,使用双机热备的方式,以防止单点失效,提 高可用性。

方案部署

根据以上设计思路,结合国调总结要求,本次安全建设总体部署方案如图所示。

防火墙系统建设设备部署方案

防火墙系统采用联想网御自主研发的防火墙。首先在电力网络系统I区与II区之间,III区与IV区之间,部署千兆防火墙,防火墙工作在双机热备 状态,以全链路冗余方式,分别与两个区的核心交换机相连。正常情况下两台防火墙均处于工作状态,可以分别承担相应链路的网络通信。当其中一台防火墙发生故 障时,网络通信自动切换到另外一台防火墙。切换过程不需要人为操作和其他系统的参与,切换时间可以以秒计算。另外,在III区的纵向出口处,部署一台千兆 防火墙,负责与远方系统通信时的安全保护。

入侵检测系统建设设备部署方案

入侵检测系统采用联想网御入侵检测系统。在I区、II区各部署一台IDS探头,IDS探头接在核心交换机的镜像口上,以旁路侦听方式,对所有流 经核心交换机的流量进行检测。在II区部署一台IDS管理中心,以一对多的方式管理两台IDS探头。交换机需要将所有端口的流量镜像到IDS所连接的端 口。在III区部署一台IDS探头。IDS探头接在核心交换机的镜像口上,以旁路侦听方式,对所有流经核心交换机的流量进行检测。在III区内部部署一台 IDS管理中心,接受IDS探头传回的信息。IDS控制台通过网线直接与IDS探头相连,控制台与探头的管理口采用独立的IP地址,不与III区内的IP 地址重叠,保证IDS的安全性。交换机需要将所有端口的流量镜像到IDS所连接的端口。