近日,一名为ANI漏洞的蠕虫病毒非常活跃(现已被国家计算机病毒应急处理中心统一命名为“艾妮”)。一时间,媒体争先报道,很多用户也纷纷中招,但大家都很困惑,不知道感染了这个病毒后究竟该如何处理?虽然网络上关于这个病毒的文章很多,但大多数都停留在介绍病毒阶段,即使涉及到解决方案也只有简单几句,对那些感染该病毒的用户也只是杯水车薪。

金山毒霸反病毒工程师李铁军在自己的博客里详细地介绍了该病毒的预防及解决方案,希望能够对已经感染该病毒的用户有所帮助!

下面具体介绍下这个“艾妮”(ANI)蠕虫病毒

病毒名:艾妮(别名,麦英、ANI蠕虫)

英文名:MyInfect.af/DlOnlineGames/Trojan-Downloader.Win32.Agent.bky

技术分析

1、释放病毒文件到如下路径:

%SYSTEM%\sysload3.exe

2、修改注册表添加如下键值:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

"System Boot Check"="C:\WINDOWS\system32\sysload3.exe"

3、起IE进程,注入病毒代码,连接网络下载大量病毒、木马程序,当发现病毒新版本时,会下载更新。

4、发送邮件传播自身:

主题:你和谁视频的时候被拍下的?给你笑死了!

内容:看你那小样!我看你是出名了!

你看这个地址!你的脸拍的那么清楚!你变明星了!

5、起NOTEPAD进程,便利本地磁盘,网络共享目录,感染大小在10K---10M之间的.exe文件,感染扩展名为.ASP、.JSP、PHP、HTM、ASPX、HTML的脚本文件,使病毒难以被察觉。

6、修改host文件,屏蔽访问某些网站

7、检测软驱,若存在则复制病毒文件到其中文件名为tool.exe,并生成autorun.inf文件,使病毒可以自动运行,以传播自身。

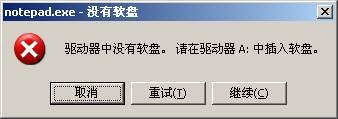

这个应该是病毒编写的BUG,目前软驱已经基本被淘汰了,如果发现以下提示框,您很可能是中了“爱你”病毒。

清除步骤

1.因为利用ANI漏洞的木马和病毒很多,艾妮病毒变种也很多,并且艾妮是个感染型的蠕虫,会感染破坏EXE程序和网页格式的文件,首先推荐你使用杀毒软件查杀。

2.手工查杀,首先结束notepad.exe进程和iexplore.exe进程

3. 删除病毒自启动项:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

"System Boot Check"="%System%\sysbmw.exe"

4. 删除引用的病毒文件:

%System%\sysbmw.exe

%System%\sys_ini.ini

防护措施:

1.少去不安全站点,对通过MSN,QQ,以及邮件发来的不明链接,不要去点击

2.注意微软发布该漏洞补丁程序的信息,发布后,请第一时间下载安装

3.升级杀毒软件目前金山毒霸已经升级提供了针对ANI漏洞本身和艾妮蠕虫病毒的免疫程序,可有效阻止上网时被此类病毒感染。

附:如何应对ANI漏洞带来的病毒危机?

上周,金山反病毒中心发现部分网站利用Windows动画光标(ANI)文件漏洞传播木马,这些木马通常以盗号为目的。微软尚未就此漏洞发布补丁程序,同时,互联网已经出现利用该漏洞的网页木马生成器。

不久,首个利用该漏洞传播的蠕虫病毒——艾妮(Worm.MyInfect.af)出现,该病毒集熊猫烧香、维金两大病毒的特点于一身,是一个传播性与破坏性极强的蠕虫,不但能疯狂感染用户电脑中的.exe文件,还会下载其它木马和病毒程序,病毒通过局域网传播可能导致内网大面积瘫痪。更为严重的是,利用微软动画光标(ANI)漏洞传播,使得包括在安全性上煞废苦心的Vista系统也无法幸免,用户只要浏览带有恶意代码的Web网页或电子邮件将立刻感染该病毒。金山反病毒中心针对该漏洞的危险性,已紧急提供免疫程序。据最新统计结果表明,仅1天时间,该免疫器就成功阻止了超过3万次攻击事件发生。

漏洞表现:

访问带毒网页时,会感觉IE窗口显示有点慢,有时IE窗口会失去响应,部分杀毒软件会报告发现木马或病毒。但这种现象可能只会被少数用户所关注,多数用户感觉不明显。

受此漏洞影响的操作系统:

Windows 2000

Windows XP 32/64

Windows 2003 32/64

Windows Vista 32/64

受此影响的浏览器:

IE6、IE7、Firefox、Opera

受此影响的其它应用软件:

QQ、MSN、电子邮件客户端、AcdSee、RSS阅读器

清除方法:

因为利用该漏洞传播的木马、病毒非常多,并且“艾妮”蠕虫同时会感染可执行程序,手工查杀更加困难。同样,因为此类病毒较多,金山反病毒中心不会提供针对此漏洞的专杀工具。建议用户安装金山毒霸,并立即升级到最新病毒库,以清除已知利用该漏洞传播的病毒、木马程序。企业用户一旦在内网发现“艾妮”病毒,应立即进行全网查杀。金山毒霸在4月3日的紧急更新中还提供了针对“艾妮”类蠕虫病毒的免疫功能,可阻止此类蠕虫病毒通过其它途径大量传播。

ANI漏洞免疫是如何实现的?

ANI漏洞免疫功能:在有害ANI文件下载到本地时立即进行拦截,根本不给IE浏览器加载ANI文件的机会,从而避免了利用ANI漏洞的攻击。

艾妮病毒的免疫功能:是毒霸专门为“艾妮”类蠕虫病毒制作的免疫程序,因为艾妮病毒具备和熊猫烧香类似的传播特点,启动毒霸的这个免疫功能后,可以阻止“艾妮”类蠕虫病毒利用其它途径大量传播。

防范措施:

1.因微软公司尚未发布针对此漏洞的补丁程序,建议用户立即安装杀毒软件并升级到最新,以降低安全风险。

2.金山毒霸单机版、企业版客户端已经集成针对动画光标(ANI)漏洞的免疫功能,升级后,即可阻止下载利用该漏洞传播的木马、病毒程序。

3.目前,该漏洞几乎影响所有的互联网浏览器,浏览不安全的网就会中毒,目前,已经发现有部分大网站也被植入含有动画光标漏洞的特殊ANI文件。提醒广大网民朋友,不要轻易点击通过QQ、MSN、电子邮件等发送的网页链接。

4.提醒网页编辑朋友,立即使用杀毒软件检查本地网页文件,清除因“艾妮”病毒的感染破坏导致网页中嵌入病毒代码,防止其它网民上网浏览带毒的网页而反复中毒。

附录:

北京时间4月4日凌晨,美国时间4月3日,微软公司如期发布了ANI漏洞补丁。上周末,微软截获了利用该漏洞的病毒,黑客可以通过制作特殊的ANI动态光标文件获取系统控制权。这一严重问题导致微软不得不加快速度提前发布补丁,该补丁原计划在4月10日左右发布。

该漏洞名称为:GDI漏洞导致远程执行代码(925902),影响所有基于NT架构Windows系统,安全级别为高危级,建议所有用户立即更新。该补丁替代了06年发布的KB912919,微软本次同时发布了针对7种操作系统的补丁。

微软安全公告页面(英文)

各版本操作系统补丁(KB925902)下载页面,均不需要正版验证: