自从1995年开始在网络中引进防火墙以来,网络安全解决方案已经定型成为以防火墙为主的解决方案。这个解决方案的特点就是:将网络划分成不同安全等级的网段,在网段边界放置防火墙,进行网段隔离和访问控制。即使后来出现了针对应用层威胁的IDS产品,也无法动摇防火墙在网络安全解决方案的核心地位。

网络安全形势分析

通过分析这几年的网络安全发展形势,我们发现这个传统的网络安全解决方案已经不能满足网络安全的需求了。原因是传统的网络安全解决方案对安全威胁的认识存在着误区。

误区1: 80%的安全威胁来自Internet

产生这个误区的历史原因是:在1995~2000年人们谈网络安全的时候,大部分的计算机还是台式机,台式机固定在办公区内,所遇到的安全威胁比较少,病毒的传播还以软盘传播为主。那时候的安全威胁主要来自Internet,而且能够有意识发动威胁攻击是部分技术高手。

误区2:网络安全就是防火墙

产生这个误区的历史原因是:传统观念的网络安全主要还是要基于边界模式。该观念认为通过把不同的网段划分成不同安全级别的网段,在不同的网段之间设置防火墙,就可以保证80%的安全问题得到解决。最多再加上IDS,对应用层威胁进行监控,就可以基本上万事大吉。

误区3:主机和应用层的安全防御和网络无关

产生这个误区的历史原因是:由于技术的限制,网络产品如果要涉足主机和应用层的安全,必然造成该产品成为性能瓶颈-吞吐量低、延迟大。因此,该观念认为网络应该做的事情就是路由和交换。相应的,这个观念所带来的解决方案基于主机的安全软件解决方案,例如在主机上装各种各样的防病毒软件、主机IDS/IPS 等。主机的安全防御与网络隔离,无法形成一个整体解决方案。

但是时过境迁,网络安全技术和形势的发展,使我们必须对传统的网络安全解决方案进行一下反思,必须对传统的误区进行澄清:

正确观念一:大部分的威胁来自网络内部

便携机的普及使得移动办公得到大量的普及,计算机终端不断的在企业内网和外网两个环境间进行漫游,很容易造成网络威胁从外网进入内网,从而在内网进行传播。另外由于VPN技术的普及,使得企业内网无限扩展,更加大了威胁进入内网的机会。

正确观念二:仅靠防火墙不能解决大部分网络安全问题

各种蠕虫、病毒、应用层攻击技术和EMAIL、移动代码结合,形成复合攻击手段,使威胁更加危险和难以抵御。这些复合威胁直接攻击企业核心服务器和应用,给企业带来了重大损失;对网络基础设施进行DDoS攻击,造成基础设施的瘫痪。这些威胁大部分都能够穿透防火墙,防火墙基于TCP/IP 3层和4层的访问控制对这些问题无能为力。

正确观念三:主机和应用层的安全抵御必须和网络紧密结合

目前,越来越多的病毒和蠕虫是基于网络来传播的,有了网络这个介质,可以威胁传播速度很快,以SQL Slammer为例,10分钟内,SQL Slammer感染了全球90%的有漏洞的计算机。如果网络对于这些威胁不能识别,不能在其传播扩散的通路上进行阻截,纯粹依靠人工手动的打补丁、升级防病毒软件和在网络上设置ACL,根本无法抑制这些蠕虫病毒的大规模泛滥。

在这种咄咄逼人的安全形势下,原来的“防火墙+IDS+防病毒”的传统网络安全解决方案已经不能满足安全需求了,新的安全形势要求我们必须对安全解决方案做出新的定义。这样就产生了华为3Com安全渗透网络。

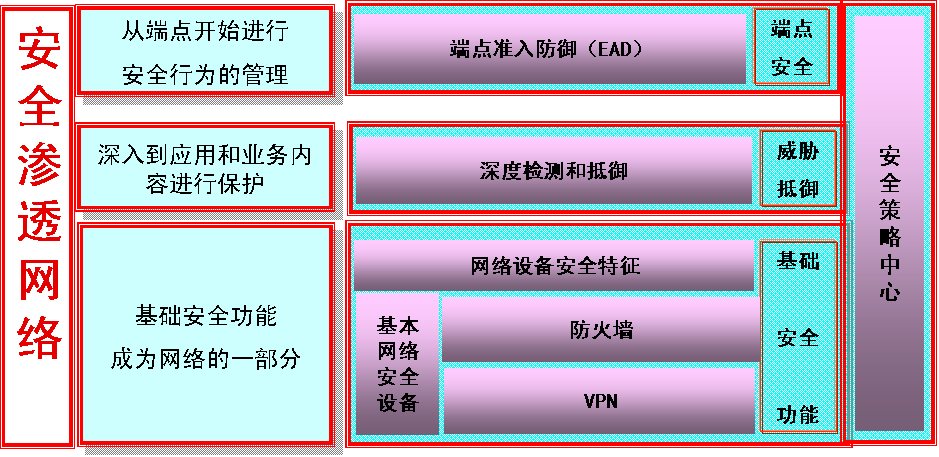

安全渗透网络包含三个基本的特征:

* 安全渗透网络要求网络必须从端点开始进行行为的管理:仅仅进行身份鉴别是不够的,必须做到对端点的行为进行识别,让行为顺从取代简单的“口令”认证,成为安全接入网络的基本条件

* 安全渗透网络要求网络深入到应用和业务内容进行保护:网络设备只工作在网络层和传输层是不够的,必须具有深度报文解析和深度应用感知的能力。

* 安全渗透网络要求基础安全特性成为网络的一部分:也就是基础安全特性应该有机的渗透到网络设备中,网络可以弹性的调整和部署,以适应因为业务变化引起的安全策略的变化。

相应的,华为3Com安全渗透网络由三个功能模块组成,分别是用户层上以EAD(端点准入防御)为基础的端点安全模块;应用层上以IPS为依托的威胁抵御模块;以及网络层上的基础安全模块。