有人认为,入侵防御系统(IPS)就是入侵检测系统(IntrusionDetectionSystem,IDS)的升级产品,有了IPS,就可以替代以前的IDS系统,这也正是gartner在2003年发表那篇著名的“IDS is dead” 的理由。

从入侵防御系统的起源来看,这个“升级说”似乎有些道理:NetworkICE公司在2000年首次提出了IPS这个概念,并于同年的9月18日推出了BlackICEGuard,这是一个串行部署的IDS,直接分析网络数据并实时对恶意数据进行丢弃处理。

但这种概念一直受到质疑,自2002年IPS概念传入国内起,IPS这个新型的产品形态就不断地受到挑战,而且各大安全厂商、客户都没有表现出对IPS的兴趣,普遍的一个观点是:在IDS基础上发展起来的IPS产品,在没能解决IDS固有问题的前提下,是无法得到推广应用的。

这个固有问题就是“误报”和“滥报”,IDS的用户常常会有这种苦恼:IDS界面上充斥着大量的报警信息,经过安全专家分析后,被告知这是误警。但在 IDS旁路检测的部署形式下,这些误警对正常业务不会造成影响,仅需要花费资源去做人工分析。而串行部署的IPS就完全不一样了,一旦出现了误报或滥报,触发了主动的阻断响应,用户的正常业务就有可能受到影响,这是所有用户都不愿意看到和接受的。正是这个原因,导致了IPS概念在05年之前的国内市场表现平淡。

随着时间的推进,自2006年起,大量的国外厂商的IPS产品进入国内市场,各本土厂商和用户都开始重新关注起IPS这一并不新鲜的“新”概念。

IPS到底是什么?

“IPS可以阻断攻击,这正是IDS所做不了的,所以IPS是IDS的升级,是IDS的替代品”,可能很多人都会有这种看法。

我们先来看IPS的产生原因:

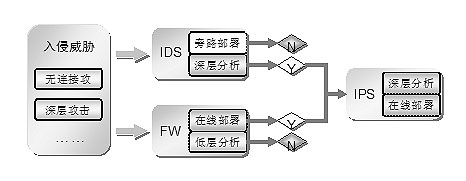

A:串行部署的防火墙可以拦截低层攻击行为,但对应用层的深层攻击行为无能为力。

B:旁路部署的IDS可以及时发现那些穿透防火墙的深层攻击行为,作为防火墙的有益补充,但很可惜的是无法实时的阻断。

C:IDS和防火墙联动:通过IDS来发现,通过防火墙来阻断。但由于迄今为止没有统一的接口规范,加上越来越频发的“瞬间攻击”(一个会话就可以达成攻击效果,如SQL注入、溢出攻击等),使得IDS与防火墙联动在实际应用中的效果不显著。

于是就有下面的一种想法,如图1所示。

图1:IPS的起源

而为什么会有这种需求呢?是由于用户发现了一些无法控制的入侵威胁行为,这也正是IDS的作用。

入侵检测系统(IDS)对那些异常的、可能是入侵行为的数据进行检测和报警,告知使用者网络中的实时状况,并提供相应的解决、处理方法,是一种侧重于风险管理的安全产品。

入侵防御系统(IPS)对那些被明确判断为攻击行为,会对网络、数据造成危害的恶意行为进行检测和防御,降低或是减免使用者对异常状况的处理资源开销,是一种侧重于风险控制的安全产品。

这也解释了IDS和IPS的关系,并非取代和互斥,而是相互协作:没有部署IDS的时候,只能是凭感觉判断,应该在什么地方部署什么样的安全产品,通过IDS的广泛部署,了解了网络的当前实时状况,据此状况可进一步判断应该在何处部署何类安全产品(IPS等)。

IPS应该看重那些方面的功能?

有些人认为:“IPS应该具备各种扩展功能,ACL、路由、NAT,一个都不能少”。“IPS最重要的就是性能了,其他的都不重要”。

入侵防御系统作为串接部署的设备,确保用户业务不受影响是一个重点,错误的阻断必定意味着影响正常业务,在错误阻断的情况下,各种所谓扩展功能、高性能都是一句空话。这就引出了IPS设备所应该关心的重点——精确阻断,即精确判断各种深层的攻击行为,并实现实时的阻断。

精确阻断解决了自IPS概念出现以来用户和厂商的最大困惑:如何确保IPS无误报和滥报,使得串接设备不会形成新的网络故障点?

而作为一款防御入侵攻击的设备,毫无疑问,防御各种深层入侵行为是第二个重点,这也是IPS系统区别于其他安全产品的本质特点;这也给精确阻断加上了一个修饰语:保障深层防御情况下的精确阻断,即在确保精确阻断的基础上,尽量多地发现攻击行为(如SQL注入攻击、缓冲区溢出攻击、恶意代码攻击、后门、木马、间谍软件),这才是IPS发展的主线功能。

如何确保对深层入侵行为的准确判断?刚刚推出天清入侵防御系统的专业安全厂商启明星辰有着自己独特的技术和专利。启明星辰的技术专家介绍说,依托多年以来在入侵检测技术方面的深厚积累,启明星辰独创性地建立了柔性化检测机制,在确保精确判定攻击行为的基础上,涵盖了各种攻击手法类型。

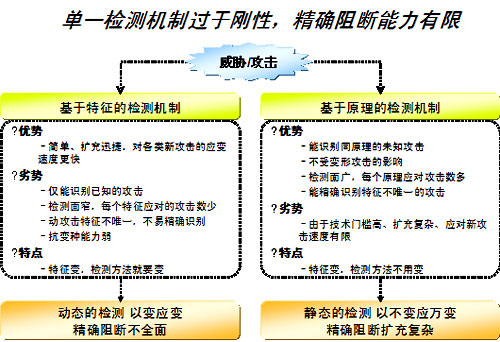

我们知道常用的攻击检测方法有两种,一种方法是通过定义攻击行为的数据特征来实现对已知攻击的检测,其优势是技术上实现简单、易于扩充、可迅速实现对特定新攻击的检测和拦截;但仅能识别已知攻击、抗变种能力弱。另一种方法是通过分析攻击产生原理,定义攻击类型的统一特征,能准确识别基于相同原理的各种攻击、不受攻击变种的影响,但技术门槛高、扩充复杂、应对新攻击速度有限。两种检测机制如图2所示。

图2:基于特征和原理的检测机制对比

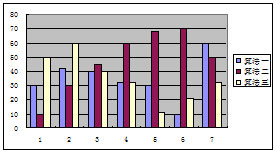

图3:启明星辰柔性检测机制原理

当然,前面提到的扩展功能和高性能,也是入侵防御系统所必需关注的内容,但也要符合产品的主线功能发展趋势。如针对P2P的限制:P2P作为一种新兴的下载手段,得到了极为广泛的运用,但由无限制的P2P应用会影响网络的带宽消耗,并且还随此带来知识产权、病毒等多种相关问题。而实现对P2P的控制和限制,需要较为深入的应用层分析,交给IPS来限制、防范,是一个比较恰当的选择。而ACL控制、路由、NAT等,这些都是防火墙可以完成的工作,在IPS 上来实现这些功能,就有画蛇添足之嫌了。

性能表现是IPS的又一重要指标,但这里的性能应该是更广泛含义上的性能:包括了最大的参数表现和异常状况下的稳定保障。也就是说,性能除了需要关注诸如 “吞吐率多大?”,“转发时延多长?”,“一定背景流下检测率如何?”等性能参数表现外,还需要关注:“如果出现了意外情况,怎样/多快能恢复网络的正常通讯?”,这个问题也是IPS出现之初被质疑的一个重点。串接设备出现故障和旁路设备不一样,是会影响到正常业务运营的,而做深层分析的串接设备更加如此,在长时间做大量数据深度分析的情况下,如何确保通讯的顺畅?如何确保出现异常情况后通讯的顺畅?

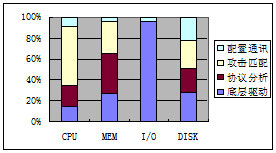

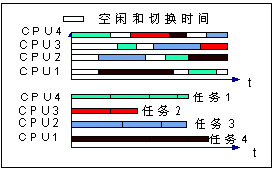

天清入侵防御系统通过内置硬件Watchdog、软件监控进程,对系统的异常实时监控和处理,实现了软件和硬件的双BYPASS功能,在各种异常情况下确保了网络的通畅,部署后不增加网络故障点。天清IPS始终遵循最短时间优先原则,调度任务、算法和CPU时间,具体如图4所示。

图4:天清IPS的性能表现

(1)自动检测硬件资源,并根据任务特点 内置多种匹配算法,根据网络流量;

(2)进行充分合理的分配 特点自动选择效率最高的算法

(3)采用CPU绑定技术,减少串行处理带来的等待和切换时间

IPS的未来发展方向是什么?明确了IPS的主线功能是深层防御、精确阻断后,IPS未来发展趋势也就明朗化了:不断丰富和完善IPS可以精确阻断的攻击种类和类型,并在此基础之上提升IPS产品的设备处理性能。

而在提升性能方面存在的一个悖论就是:需提升性能,除了在软件处理方式上优化外,硬件架构的设计也是一个非常重要的方面,目前的ASIC/NP等高性能硬件,都是采用嵌入式指令+专用语言开发,将已知攻击行为的特征固化在电子固件上,虽然能提升匹配的效率,但在攻击识别的灵活度上过于死板(对变种较难发现),在新攻击特征的更新上有所滞后(需做特征的编码化)。而基于开放硬件平台的IPS由于采用的是高级编程语言,不存在变种攻击识别和特征更新方面的问题,但在性能上存在处理效率瓶颈:暂时达不到电信级骨干网络的流量要求。

所以,入侵防御系统的未来发展方向应该有以下两个方面:

第一, 更加广泛的精确阻断范围:扩大可以精确阻断的事件类型,尤其是针对变种以及无法通过特征来定义的攻击行为的防御。

第二, 适应各种组网模式:在确保精确阻断的情况下,适应电信级骨干网络的防御需求。