反垃圾邮件功能体验

USG100的反垃圾邮件功能是一个基础服务,并不需要另外付费。为了过滤垃圾邮件,USG100可以通过三种不同的方式来检查收发电子邮件中的标题信息。

可以通过白名单、黑名单或DNS黑名单来决定一个邮件是否被当作垃圾邮件处理。如果一封电子邮件被看作垃圾邮件,USG100可以根据配置,或者将其增加诸如“[Spam]”之类的标签后进行转发,或者直接选择丢弃。当检测到垃圾邮件时,USG100还可以通过配置来决定是否进行日志记录。

在USG100中,用户可以根据电子邮件地址、IP地址或电子邮件主题或邮件头信息等来设置白名单和黑名单规则,从而过滤电子邮件。另外用户可以使用通配符“*”来创建规则。

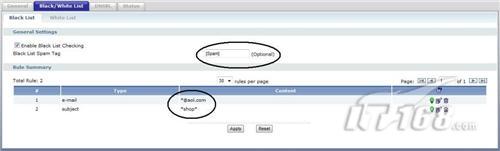

如图5中画圈所示,我创建了两条简单的规则,第一条过滤来自@aol.com的电子邮件,第二条则过滤邮件主题中有“shop”关键字的电子邮件。在图5所示的例子中,对于匹配过滤规则的电子邮件会加上默认的标签“[Spam]”。

图5、黑名单关键字过滤

为了确保真正的垃圾邮件被过滤,同时又不过滤合法的邮件,我们需要了解USG100用来检查电子邮件的先后顺序。首先,USG100将根据白名单规则来检查电子邮件是否存在匹配情况,如果能找到匹配规则,该电子邮件直接被通过,而不再执行另外的检查。这样,白名单功能对于确保已知合法邮件不被过滤是非常有用的,它比黑名单中的过滤规则优先执行。

然后,USG100将该电子邮件的参数与黑名单中的过滤规则进行匹配。默认情况下,一个符合某条黑名单过滤规则的电子邮件将被打上标签后再进行转发。

另外,USG100可以使用多个不同的反垃圾邮件服务,诸如spamhouse.org或sorbs.net,来根据电子邮件的来源地址判断是否为已知的垃圾邮件源。在USG100配置中没有默认的过滤器,不过它可以让用户选择链接到一个免费的反垃圾邮件服务器,这是一个非常不错的功能。如图6所示,我在USG100中设置它通过查询zen.spamhaus.org所维护的免费DNSBL,来检测未知垃圾邮件发送者。

图6、反垃圾邮件DNSBL配置

值得注意的是,USG100反垃圾邮件功能并不检测邮件内容。它过滤标准的POP3和SMTP通信,然后仅检测其邮件头信息。

内容过滤功能体验

在网络核心层进行安全控制,并不意味着我们不再需要在服务器或计算机终端上部署反病毒或反垃圾邮件保护软件,它只是为我们的网络提供了另一层保护。不过,在核心层运行一个内容过滤器,可以非常有效的控制互联网的使用。

合勤科技与Blue Coat合作,由其作为内容过滤服务提供商。USG100的内容过滤功能可以识别的网站种类具有60多种,而且对付费用户,它还不断的更新网站的评级和分类。

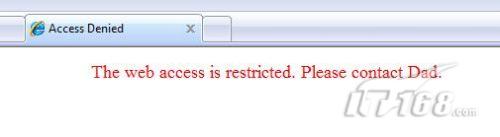

当用户浏览未被许可的网站时,会看到一个特定的信息提示,诸如图7所示。

图7、被阻挡提示

另外,用户也可以在USG100的内容过滤配置界面中输入特定页面的URL,当用户访问未被许可网站时,可以被重定向到该网页。在我测试内容过滤器的时候,一旦过滤器功能被启用后,我就不能再访问那些令人讨厌的垃圾邮件。

USG100可以根据特定的配置文件来执行内容过滤功能,另外,通过运用这些配置文件到特定子网或网络的某些用户,你可以控制对哪些用户应用什么级别的控制程度。

举个例子来说,你可以创建一个配置文件来仅仅阻挡在线游戏种类的通信。然后可以将该规则设置为仅在上班时间生效,或者仅对具有来自LAN2接口IP地址的计算机应用该规则。

入侵和异常检测与防护(IDP/ADP)

入侵和异常监测功能可以识别具有威胁的通信,而入侵和异常防护功能则将会丢掉或阻挡监测到的通信数据流。这两种网络安全功能都是在网络的第四层到第七层上执行数据包检测,从而探测网络攻击行为。它们的不同之处在于识别确认威胁的方式。

入侵探测可以将通信模式(特征)与一个包含已知危险特征的数据库进行对比分析。如果可以找到匹配的记录,USG100会根据用户的设置来对该通信采取措施。用户可以在USG100上创建定制化的威胁特征码,这对理解通信特征的整体概念非常有帮助。

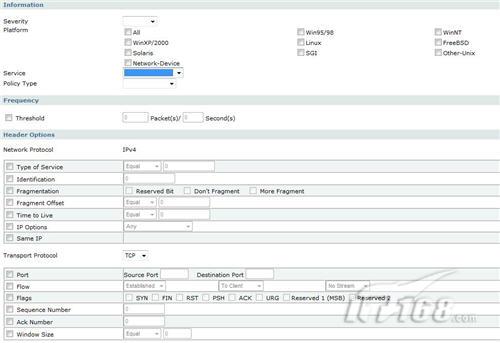

图8是一个USG100定制化威胁特征码配置页面。如图所示,我们可以创建一个定制IDP特征,用其来匹配通信细节信息到一个特定平台(操作系统)、服务(协议)和网络第三层(网络协议层)及第四层(传输协议)数据包头信息中的用户定义值。

图8、创建IDP定制化威胁特征码

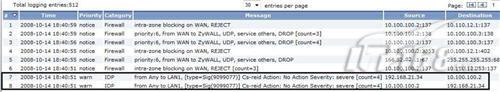

我创建了一个简单的定制威胁特征Cs-reid,来匹配来自任何系统的使用ICMP服务(协议)的通信,并对其进行日志记录。为了保持示例的简单性,我没有在数据包的第三层或第四层头信息中设置任何参数。大家都知道,Ping使用ICMP协议,于是我从连接在WAN口上的计算机对连接在LAN口的计算机进行ping操作,令人高兴的是,我创建的简单威胁特征码被匹配了,从而产生了图9中第七行和第八行所示的日志记录。

图9、IDP定制化威胁特征码被匹配并被记入日志

IDP配置选项是基于profile和接口的。Profiles是通信特征根据协议(诸如IMAP、POP3、SMTP)的集合。Profiles还定义了在某个通信被检测为入侵性或异常时所被采取的处理。其处理措施包括记录日志、记录日志并发送电子邮件提醒,丢弃或拒绝该通信。Profiles然后被应用到从一个接口到另一个接口的通信数据中。

异常检测也监控数据通信,不过它还会根据协议来查找异常的通信活动。举个例子来说,如果检测到大量并发TCP SYN信息被发送到大量的TCP端口上,这可能是典型的端口扫描行为,很多网络攻击者普遍用这种方法来寻找防火墙中开放的漏洞。

入侵检测和异常检测比较复杂,不过,好在USG100为两者都提供了预先定义好的Profiles。USG100的IDP配置包含了一个从LAN口到DMZ接口的profile。在这些profile中,还有使用28种不同的协议定义的数十种不同的特征码。举个例子来说,在TELNET协议下,有一个叫做“TELNET EZsetup account attempt”的特征码,它可以匹配“连续使用不存在的用户名尝试登录telnet服务器的通信数据”。

IDP功能也是收费服务,只有付费用户才能访问合勤科技的数据包检测特征码数据库。和反病毒解决方案一样,USG100的IDP解决方案是直接由合勤科技提供的。

ADP模式是通过固件更新增加的功能,这是一项免费服务,ADP功能具有一个基础profile,可以探测到60多种类型的端口扫描、洪水(flood)攻击和HTTP/TCP/UDP/ICMP攻击。

| 共3页: 上一页 [1] 2 [3] 下一页 |