计算机战争背后的“死亡商人”

上个月,谷歌在温哥华举办了一个比赛,会上这家搜索巨头以安全著称的Chrome浏览器被黑客们两度攻陷。这两种新的黑客攻击方法都利用了一个作弊网站来绕过 Chrome的安全保护,结果成功侵入了目标电脑。虽然这两次黑客攻击都攻破了谷歌的防护措施,但这只是第三次真正成功地入侵谷歌系统。

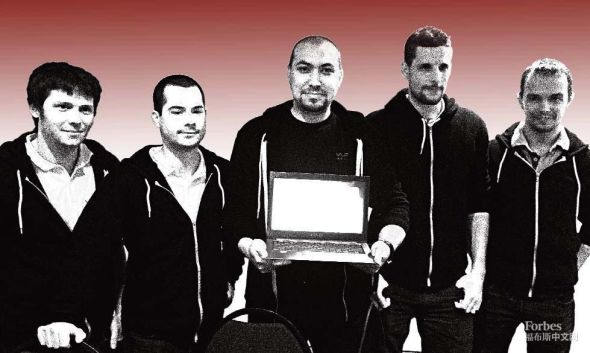

来自法国安全公司Vupen的黑客团队采取了不同的做法。他们没有参加谷歌的比赛,而是通过破解Chrome的安全保护以赢得惠普在同一场大会上赞助的另一场黑客比赛。虽然谷歌向那两位赢得其比赛的黑客各提供了6万美元奖金,条件是他们要告诉谷歌他们的攻击细节,并帮助谷歌修复他们利用的漏洞。Vupen的CEO兼首席黑客查欧基·贝克拉(Chaouki Bekrar)表示,他的公司根本不想将其秘密技术告诉谷歌——当然不会为了6万美元而进行这种愚蠢的交换。

“我们不会把这种技术告诉谷歌,即使给我们100万美元也不行。”贝克拉说,“我们不想告诉谷歌任何可以帮助他们修复这个漏洞或其他类似漏洞的知识。这是为我们的客户保留的。”

毕竟,这些客户的目的不是修复谷歌或其他任何商业软件供应商的安全漏洞。他们是政府机构,购买了“零天攻击”(指在软件安全漏洞被发现的头一天便遭到攻击——译注)技术或那些利用了软件中未公开漏洞的黑客技术。他们的目的显而易见,就是侵入或干扰犯罪嫌疑人和情报目标的电脑和电话。

在阴暗但合法的安全漏洞市场上,“零天攻击”技术可能会使黑客从软件公司手中得到2,000或3,000美元,但打算秘密使用这个漏洞的间谍和警察可能会给出10倍甚至100倍的价钱。贝克拉没有详细说明Vupen的确切定价,但Frost & Sullivan公司(将漏洞研究领域的“2011年度创业公司”奖授予了Vupen)的分析师表示,Vupen的客户每年支付大约10万美元的会员费,从而获得购买该公司技术的特权。

这些黑客技术包括了攻击微软Word、Adobe Reader、谷歌安卓系统、苹果iOS系统和许多其他软件的技术。Vupen在惠普举办的黑客比赛上夸口说,他们已经掌握了各大浏览器的漏洞。熟悉该公司业务的知情人士表示,Vupen销售目录上仅一项技术的价格常常都远远超过其六位数的会员费。

即便价格如此之高,Vupen也没有将其发现的安全漏洞只卖给一家,而是同时出售给多个政府机构。这种商业模式常常使其客户你争我夺,生怕在间谍军备竞赛中落后。

贝克拉声称,Vupen会仔细核查客户的背景,只向北约国家的政府和“北约的合作伙伴”出售安全漏洞。他表示,该公司还有其他的“内部程序”来过滤那些非民主国家,并要求买家签署合同,不得公布或转售这些漏洞。但即便如此,他承认该公司的黑客攻击方法仍有可能落入不法分子之手。“我们尽力确保这些漏洞不会从买家的手中外流。”贝克拉说,“但如果你将武器出售给别人,就无法保证他们不会再卖给其他人。”

这种武器贸易的比喻很合Vupen批评者的胃口。隐私保护活动人士克里斯·索菲安(Chris Soghoian)和开放社会基金会(Open Society Foundations)的同仁们把Vupen称作“为计算机战争提供弹药的当代死亡商人”。在有个漏洞被售出后,索菲安说:“它在黑洞里消失了。他们不知道这个漏洞被如何利用,是否得到了许可,或者是否违反了人权。”

这个问题在去年明明白白地摆在了世人眼前。当时,加州森尼维尔市蓝衣系统公司(Blue Coat Systems)的监视装置被出售给了一家阿联酋公司,但最后却在叙利亚被用来监视不同政见者。“Vupen不知道他们的漏洞被如何利用,他们可能也不想知道,只要支票兑现就行。”

Vupen并不是唯一一家出售安全漏洞的公司,但与这家位于法国蒙彼利埃的小公司相比,其他买卖黑客技术的公司,包括Netragard和 Endgame以及Northrop Grumman和Raytheon等规模更大的公司,则更加守口如瓶。贝克拉用“透明”来形容自己的公司,而索菲安则说这家公司“无耻”。

“Vupen就是这个行业的Snooki(美国真人秀节目《泽西海岸》的明星,行为大胆出格——译注)。”索菲安说,“他们寻找宣传自己的机会,但他们甚至没有意识到,他们根本不入流。他们就是漏洞交易领域里的《泽西海岸》。”

即使如此,贝克拉也不愿公布收入数据,虽然他坚称公司实现了盈利。但有个人愿意公布这类销售数据。他是南非的一位黑客,人称“Grugq”,住在曼谷。一年多来,除了担任安全研究员的薪水之外,Grugq还以高端漏洞经纪人的身份赚“外快”,为其黑客朋友和其政府买家牵线搭桥。他表示,他收取 15%的销售佣金,今年很可能从这类交易中挣到100多万美元。他说:“我现在拒绝做2.5万美元以下的生意。”仅在去年12月,他就从政府买家手中赚了 25万美元。“年终时的收入简直肥得流油。”

但Grugq认为,贝克拉的初创公司都是自己寻找安全漏洞,因此更加赚钱得多。“他真他X的聪明。”Grugq说,“主动权完全在他手里。他可以要求客户按照他提出的价格购买,否则就卖给其他人。”

尽管贝克拉谈到了“透明”,但关于他的个人经历和在创建Vupen之前的工作,甚至是自己的年龄,他都不愿意多说。Vupen是他创建的第三家公司,专注于发现软件中的安全漏洞。他之前创建的K-Otik和FrSIRT公司都曾公布他们发现的漏洞。即便是在2008年创建了Vupen(这个名字代表了“漏洞研究”和“渗透测试”)之后,贝克拉及其研究人员起初也是与软件供应商合作,帮助他们修复漏洞。但从360资本合伙公司(360 Capital Partners)和甘特合伙公司(Gant & Partners)获得150万美元风险投资之后,贝克拉发现公司可以赚到远远更多的钱,方法就是不公开公司发现的安全漏洞,而是以高价出售。

后来,贝克拉甚至公开嘲笑那些产品被其黑掉的公司。2011年5月,Vupen发布了一段视频,显示该公司可以侵入运行Chrome的电脑,但没有向谷歌提供进一步的信息。当谷歌回应称Vupen利用的是Chrome的Flash插件而不是Chrome本身时,贝克拉在Twitter上指责谷歌试图淡化其安全漏洞,并说谷歌“太差劲”。作为回应,谷歌的安全人员指责贝克拉无视用户隐私,并说他是“挑战道德的机会主义者”。

贝克拉对这种批评不屑一顾。“我们不会这么努力地去帮助数十亿美元的软件公司编写安全的代码。”他说,“如果我们想做志愿者,我们会去帮助无家可归的人。”