《福布斯》女记者卡什米尔·希尔(Kashmir Hill)通过亲身经历证明,可联网的智能家居产品存在诸多安全漏洞。

以下为文章全文:

“我能看到你家里的所有设备,我认为我能控制他们。”一个周四清晨,我粗鲁地打电话叫醒托马斯·哈勒(Thomas Hatley),一个住在俄勒冈州的陌生人。

他和妻子还没起床。表达惊讶之余,他让我打开和关闭主卧里的电灯。坐在旧金山的卧室里,我轻轻点击一下就完成开关操作,与此同时极力抑制打开电视机的恶作剧冲动。

“刚才打开了,现在又关了,”他说,“我真是活见鬼!”

根据路透社的消息,家居自动化市场2012年的市值达到15亿美元。许诺能让家居更智能化的产品呈现爆炸式发展。其中最知名的要数Nest恒温器,它能够监测房主的活动,学习他的日程安排和温度偏好,据此给房间加温或减温。很多这种产品都开发了智能手机应用程序和网络接口,方便用户远程操作设备。

过着如此高科技的生活也有不利之处。当我们把家里的东西都和网络挂钩时,那些联网设备面临的安全风险都会让我们碰到:它们可能会“被黑”。

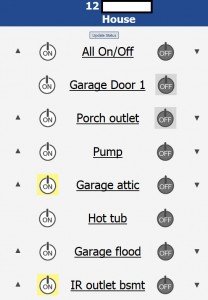

搜索了一条简单的短语后,我就明白了一系列“智能家居”能干的傻事。这些家庭安装了来自Insteon的自动化系统,用户可远程控制他们的灯光、浴室、电风扇、电视、水管、仓库门、相机等等。主人可以借助智能手机或者网络实现远程控制。傻不傻啊?他们的系统可以在搜索引擎的结果抓取。由于Insteon默认不需要验证用户名和密码,我点击这些链接,就能“黑掉”别人的房间。打开仓库门就能让一个家庭成为被侵犯的目标。

托马斯·哈勒的家只是我能入侵的8个家庭当中的一个。一些敏感信息遭到泄露,不仅包括他们使用的应用程序和设备,而且他们所处的时区、IP地址甚至孩子的名字都被获取。显然,当父母的希望能远程控制家里的电视机。其中至少有3个家庭的网络信息足以指向他们现实生活中所在的位置。

很多系统的名字都是普通的,但其中一家包含了街道信息,我能够追踪其至康涅狄格州的一所住宅。当我打电话时,一个名叫“克雷格”的家伙接了电话。他表示自己的副业是一名顾问,帮助有需要求的客户安装Insteon的设备。他本人使用该系统也有十年之久。当我自称可以控制他家的系统时,他立刻有了敌意。

“有密码的!”他暴躁地回应。“我希望潜在的客户能够看到系统,了解它的运行机制。你不可以控制它,只能看。”

我问他,我能打开他家的一个设备。他告诉我打开所在卧室的灯。我做完后,接着是一段意味深长的沉默。“有反应没?”我问道。他说什么也没发生就草草挂断电话。我怀疑他说谎。第二天,他的系统上了锁,只能通过用户名和密码进入。

Insteon的安全隐患是Trustwave公司安全专家大卫·布莱恩(David Bryan)丹尼尔·克洛利(Daniel Crowley)在智能家居设备中发现的个案之一。

去年12月份,布莱恩购买了Insteon的HUB设备,并在手机上安装了应用,开始监视它的工作状况。

“我看到的情况令人担忧,”他说,“智能设备发送控制命令不需要授权。”

“你可以打开别人家的热水器,让他的电费账单顶破天。”布莱恩说。他赶紧通过电子邮件联系Insteon的技术支持,并询问获得用户名和密码的方法。 Trustwave近期曾就系统的脆弱性与Insteon沟通。Insteon后来解决了HUB的问题,并于2013年初召回该设备。当然,他们并未告诉消费者安全问题是召回产品的原因之一。

Insteon的首席信息官麦克·努尔斯(Mike Nunes),他在网络上看到的系统都来自一些停产的产品。它们之所以出现在搜索引擎中,完全是用户的责任。他表示,老产品最初并非用于远程控制,设置这种功能需要用户费一点周折。装置本身附带操作手册,告诉用户如何将装置联网,并强烈建议他们增加用户名和密码。

“这需要用户将一个链接粘贴至网络,而用户可能没有设置用户名和密码。”努尔斯说。我告诉努尔斯,如果产品默认需要设置用户名密码,就不会犯这样的错误。“我也支持和鼓励这么做。”他说。

在托马斯·哈勒的例子中,他创建了一个网站,作为接入家庭设备的入口。他的网站设置了密码,但你可以绕开它,直接进入不受密码保护的Insteon端口。 “可以这么说,我承担一部分责任。因为家里的路由器是我亲自配置的,”哈勒说,“但是我没有意识到那个端口可以从外部网络进入。”

Insteon公司当前的产品自动分配用户名和密码,这在产品发布的前几个月是没有的事情。布莱恩恰恰买的就是没有被自动分配密码的产品。布莱恩还表示,产品新的认证手段很“糟糕”。很多黑客只需很少的工作量就能够破解它。

Insteon产品默认不需要密码的问题和Trendnet IP相机几年前的漏洞类似。不需要认证意味着任何人只要获得相机的IP地址,就能观看相机内的照片流。

即便没有面向公众的网站,只要产品具备这样的隐患,任何人搞清楚系统的地址后就能控制他人的家居。

“这些技术的出现令人兴奋,这些漏洞的存在令人心碎。”克洛利说。

他和同事发现的安全漏洞允许一个入侵者控制数个Insteon系统中的敏感设备,从Belkin WeMo开关到Satis 智能厕所。是的,他们发现厕所也能黑。你只要安装了智能厕所的应用程序,离厕所的距离足够近,那么你就可以与之通信。

“蓝牙连接,无需用户名或密码,”克洛利说,“任何人在手机上安装应用并接入网络,就能控制别人的厕所。当有人如厕时,你可以打开坐浴盆。”

他们将在未来两周举办的黑帽技术大会和Defcon黑客大会上公布发现。Trustwave指出公布这样的漏洞是想让公司知道产品发布前的安全测试有多重要。

还有一个问题,比如MIOS无线网关控制器,一旦它们接入网络,那么它们就默认任何使用该网络的都是授权用户。所以,如果你能接入别人的热点网络,你就能控制他们的家居。“这些公司认为家庭网络是防守的要塞,”克洛利说,“但大多数情况下,什么都不是。”

Insteon的漏洞之所以严重,是因为它允许任何人通过网络接入。

研究人员能看到暴露在网上的系统,但是不想进一步搜索。我真的为此感到不安,在关掉其他人的灯之前,我都确保获得这些用户的许可,不然有可能面临法律的指控。

“发现问题并报告给相关公司的人不用担心触犯法律,”一名擅长网络安全法规的律师马西亚霍夫曼(Marcia Hofmann)说。

“我们的演讲重点是这些设备没有良好的安全性,需要改善。”克洛利说,“很多缺陷研究几个小时就能发现。”