目 录

七月安全状况简述

引言 1

0day助纣为虐,挂马攻击“乐翻天” 2

捆绑式传播流行 2

盗号木马再成主流 3

7月安全相关数据 3

十大病毒排行榜 4

本月重大漏洞介绍 8

十大影响较大的被挂马网站 9

国内疫情地域分布TOP10 10

八月安全趋势提示 11

重点预防0day余震 11

警惕阅读不明PDF文件 11

警惕借助视频播放器传播的病毒 12

引言……

7月,0day之月

2009年的7月对于不法黑客来说,完全是个“快乐的暑假”。0day漏洞从未像这次这样频繁曝光过。微软视频0day(DirectShow 0day)、office 0day漏洞、火狐0day漏洞、Adobe Flash 0day漏洞相继登场……用“0day之月”来形容,一点也不为过。

7月已经结束,在整个7月中我们到底经历了怎样的安全局势,而在炎热的8月,是否会有新的0day漏洞继续发现?除了与漏洞有关的攻击,不法黑客还会用别的什么方法攻网民?本期金山毒霸互联网安全月报为您一一解析。

七月安全状况简述

l. 0day助纣为虐,挂马攻击“乐翻天”

在6月的安全报告中,我们曾对7月可能出现新的0day漏洞发出过预警。0day漏洞对挂马攻击案件的推波助澜,威力不可小视,它使得黑客作案的技术门槛大大降低,同时提供了大量极具诱惑的目标——0day漏洞使得所有的机器都如同不设防的城市,不法分子只要动作敏捷,在漏洞补上前捞一票是再轻松不过的事。

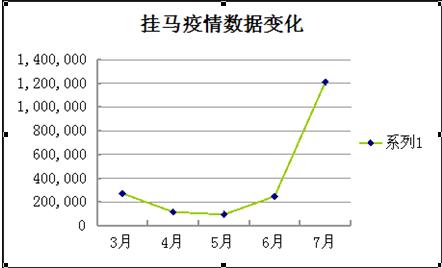

借助一系列的0day漏洞,网页挂马攻击呈现出了爆发式的增长。本月仅由金山毒霸云安全系统记录到的挂马网址数量,就高达1,211,387个。而实际的挂马网址,还要远远大过这一数字。

0day漏洞造成网页挂马案件的飙升

不过,使用金山毒霸2009的用户受到上述漏洞影响的几率,将远远小于其他用户,因为金山毒霸2009的清理专家组件,已经全面升级了网盾防挂马模块,这使得脚本木马试图通过网页挂马入侵电脑的可能趋于0。

对于非毒霸用户,我们继续奉行无偿救急的服务理念,提供完全免费的独立版清理专家和独立版网盾,安装其中的任何一个,都可获得同样完美的保护。

金山清理专家http://www.duba.net/qing/

金山网盾http://labs.duba.net/wd.shtml

2. 捆绑式传播流行

在本月金山毒霸所统计的感染量最高的前10个病毒中,利用捆绑手段进行传播的病毒就有3个。它们的捆绑对象有个共同点:都是最受网民欢迎的视频或小型程序。比如“摸奶门”、“脱裤门”、“秋千门”等颇有争议的视频文件,以及最近比较流行的Qvod播放器,另外还有一些不良网站提供的专用播放器或下载器。

选择热门文件和程序进行捆绑,是病毒团伙对用户进行“饱和攻击”的一种方式,这比网页挂马对用户构成的威胁更大,如果是网页挂马,用户还能使用“网盾”这样的防挂马工具来拦截,而采用捆绑传播,则如同是用户主动下载病毒,使病毒能够绕过用户机器上防挂马工具的防御。使用户防不胜防。

对于这种传播手段,其实有个比较简单的办法。目前包括金山毒霸在内的大多数杀毒软件,都具备定点扫描的功能,用户只需在下载完毕后,使用杀软扫描一遍,就可以极大的减少中招几率。而如果是使用的是迅雷、QQ等知名下载器,它们本身自带的就有绑定杀软功能,可以在下载完毕后自动调用电脑中的杀软对所下载文件进行扫描。

3. 盗号木马再成主流

在6月份时,我们曾发现网络中的病毒以后门程序为主,所占比例一度达到60%以上,但在7月份出现大规模0day漏洞后,网络中的病毒构成发生了非常明显的变化。那就是盗号木马重新成为了主流病毒。

根据金山毒霸云安全系统监测的数据,各种下载器占全部病毒样本的14%,它们所下载的木马,都以cfg网游盗号系列为主,而这些cfg盗号木马占据了全部病毒样本的19.81%。后门程序则只占到1.35%。

通过分析文件特征和行为特征,我们发现目前的cfg家族是由过去的老cfg和comres盗号系列结合而成(cfg与comres都是过去曾流行过的网游盗号木马家族,由于病毒代码中带有相关字符而得名)。至于针对QQ的盗号器,则相对较少。

这种病毒比例的变化,金山毒霸安全专家认为与0day漏洞的突然爆发有一定的联系。0day漏洞所带来的利润巨大,又具有时效性,病毒团伙当然不会错过这种能够自由攻击用户的机会,因而调整了病毒传播策略,将盈利时间相对较长的后门程序换成了能够在短时间内盗取大量虚拟财产的盗号木马。

七月安全相关数据

新增病毒样本数:3,304,864个

病毒感染机器数:21,900,028台次

新增安全漏洞补丁:20个微软操作系统漏洞、1个Flash 0day漏洞

挂马网址:1,211,387个

十大病毒排行榜

此排行榜是根据金山毒霸云安全系统的监测统计,经过特殊计算后得出的参考数据,反映的是感染总量最高的前十个病毒。考虑到潜在的数据丢失和监视盲区,榜中数据均为保守值。该榜仅针对WINDOWS系统下的PE病毒单一样本,一些总感染量很高的病毒,因为变种较多,分摊到各变种上的感染量反而小,因此未列入此榜。

|

排名 |

病毒名 |

金山毒霸中文病毒名 |

感染量(单位:台次) |

威胁级别(最高五级) |

|

1 |

win32.troj.gameolt.zg.61529 |

网游盗号木马ZG |

6053260 |

★★ |

|

2 |

win32.troj.fakefoldert.yl.1407388 |

文件夹模仿者 |

6024490 |

★★★ |

|

3 |

win32.troj.fakefoldert.yo.1406378 |

文件夹模仿者变种 |

4719680 |

★★★ |

|

4 |

win32.troj.cfgt.ex.38507 |

CFG网游盗号器变种 |

4617470 |

★★ |

|

5 |

win32.trojdownloader.bmwat.ex.117184 |

宝马下载器变种 |

4427690 |

★★★ |

|

6 |

win32.troj.pastat.uv.160735 |

恶意安装包 |

3598050 |

★★ |

|

7 |

win32.troj.trsrarsfxt.c.183296 |

病毒寄生体 |

3014960 |

★★ |

|

8 |

win32.troj.onlineg.cg.27251 |

网游盗号木马CG |

2229450 |

★★ |

|

9 |

win32.troj.encodeie.ao.524288 |

传奇盗号下载器AO |

2074040 |

★★ |

|

10 |

win32.troj.pastat.uv.328162 |

恶意安装包 |

1890310 |

★★ |

1. Win32.troj.gameolt.zg.61529(网游盗号木马ZG)

展开描述: 盗窃网游帐号,洗劫虚拟财产

症状:游戏密码错误,装备丢失,网游帐号被盗

卡巴命名:Trojan-GameThief.Win32.Magania.bjlw、HEUR.Trojan.Win32.Generic

瑞星命名:Trojan.PSW.Win32.GameOLx.cp\n

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

麦咖啡命名: PWS-OnlineGames.ek trojan

该毒是一个针对网络游戏的盗号木马程序,它能盗窃多款流行网游的账号密码信息。此毒在7月出现感染量高增长,很大程度上是得益于频发的0day漏洞问题。

大量的0day漏洞为各类脚本下载器的挂马传播提供了有利条件,而脚本下载器在进入系统后,就会下载不少传统的木马。Win32.troj.gameolt.zg.61529正是在这样的情况下,实现感染量的大幅增长的。而如果用户发现自己电脑中不断出现此毒,那么表明系统中已经潜入了某款未知下载器,这种情况,可下载运行金山安全实验室的“金山急救箱”,对未知下载器灭活即可。

2. Win32.Troj.FakeFolderT.yl.1407388(文件夹模仿者)

展开描述: 模仿文件夹图标,欺骗用户点击

症状:U盘文件夹图标被替换,杀毒后文件夹丢失

卡巴命名: P2P-Worm.Win32.Agent.ta、Trojan-Dropper.Win32.Flystud.ko

瑞星命名: Trojan.Win32.ECode.ee\n、orm.Win32.Agent.aaq\n

NOD32命名: virus.Win32.Small.L、Worm.Win32.AutoRun.FlyStudio.GS

麦咖啡命名: W32.Madangel.b virus、W32.Fujacks.aw virus

Win32.Troj.FakeFolderT.yl.1407388(文件夹模仿者),7月份继续保持高感染量,牢牢坚守着感染量第一的领先位置。

此毒是一个U盘病毒,它将自己的图标伪装成系统文件夹的样子,用户在U盘中看到一个陌生文件夹时,多半都会去点击。如此一来,即使用户禁止了U盘自动播放,该毒依然能够实现运行。运行后,此毒会下载一些别的恶意程序,执行多种破坏行为。

此外,有一些脚本挂马也会帮助该毒传播,一旦它们利用系统安全漏洞攻入电脑,就会立即下载包括“文件夹模仿者”在内的其它恶意程序。

根据变种的不同,此毒会呈现多种症状,其中比较明显的一种,是用户系统中的文件夹全部变为病毒的EXE文件,用户必须点击病毒文件才可进入文件夹。这使得病毒得以多次运行,如果该变种所携带的执行模块是广告插件,那么就会尽可能多的弹出广告网页。

3. Win32.troj.fakefoldert.yo.1406378(文件夹模仿者变种)

展开描述: 模仿文件夹图标,欺骗用户点击

症状:U盘文件夹图标被替换,杀毒后文件夹丢失

卡巴命名: Trojan-Dropper.Win32.Flystud.ko、Virus.BAT.Agent.af

瑞星命名:Trojan.Win32.ECode.ee\n、Trojan.Win32.ECode.ee\n

NOD32命名:Trojan.Win32.FlyStudio.NJS、Worm.Win32.AutoRun.FlyStudio.FQ

麦咖啡命名: W32.Autorun.worm.dq virus、W32.Autorun.worm.ev virus

此毒为Win32.Troj.FakeFolderT.yl.1407388(文件夹模仿者)的一款变种,感染该毒后的所有症状均一致。它在7月脱离了Win32.Troj.FakeFolderT.yl.1407388的“战壕”,不再与其保持同步的感染数据变化,感染量明显减小,不过仍位列TOP10中。

而由于它的参战,文件夹模仿者系列成为7月总感染量最高的病毒。

4. Win32.troj.cfgt.ex.38507 (CFG网游盗号器变种)

展开描述:依靠网页挂马传播,盗窃网游帐号

症状:游戏密码失效,装备丢失,网游帐号被盗

卡巴命名:Trojan-GameThief.Win32.Magania.Bdax、Trojan-PSW.Win32.LdPinch.afvu

瑞星命名:Trojan.PSW.Win32.GameOL.zql\n、Trojan.PSW.Win32.XYOnline.alv\n

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

“CFG网游盗号器变种”(win32.troj.cfgt.ex.38507)7月份继续上榜,并且保持了与6月时相同的排名。这款盗号木马主要依靠网页挂马传播,能盗取多款流行网游的账号和木马。如果用户系统中存在安全漏洞,就很容易受到脚本下载器的攻击。然后脚本下载器就会直接下载此毒,或者先下载一个类似宝马下载器这样的普通下载器,再下载此盗号木马。

打齐系统补丁是防御此毒的最好办法,只要堵住系统中的安全漏洞,感染“CFG网游盗号器变种”(win32.troj.cfgt.ex.38507)的几率就会大大减小。

如果毒霸频繁提示发现此毒,表明系统中很可能存在未知的下载器,造成每次删除后又再次下载。这种情况不用慌,只需安装并运行金山安全实验室免费提供的“金山急救箱”,对未知下载器进行灭活,即可解决问题。

5. Win32.trojdownloader.bmwat.ex.117184(宝马下载器变种)

展开描述: 变种数量大,频繁免杀,下载恶意程序

症状:杀软失效,系统运行变卡,系统中出现大量不明文件,网游帐号被盗

卡巴命名:Trojan-Dropper.Win32.Mudrop.aht、Trojan-Dropper.Win32.Mudrop.afr

瑞星命名:Trojan.Win32.KillAV.bem\n、Trojan.Win32.KillAV.bfd\n

NOD32命名:Trojan.Win32.Genetik

麦咖啡命名:StartPage-HR trojan

“宝马下载器”具备有对抗杀毒软件的能力,会采用多种方式尝试中止杀软进程或禁止杀软的服务,甚至还会释放驱动来用于穿透系统还原保护和某些杀软的“主动防御”。随后下载各种恶意程序到电脑上执行。

宝马系列在7月的上半月时,曾出现过一段时间的“偃旗息鼓”,虽然Win32.trojdownloader.bmwat.ex.117184这个变种的感染量较高,可其它变种却几乎不见了踪影。直到下半月,才出现了多款突然爆发的新变种。

6. Win32.troj.pastat.uv.160735(恶意安装包)

展开描述:捆绑传播、借机下载恶意木马

症状:系统运行变慢,系统中出现不明文件,自动弹出浏览器窗口

卡巴命名:Trojan.Win32.Pasta.Ug、Trojan.Win32.Pasta.aua

还记得我们上个月的安全月报中提示过的捆绑型传播吗?此毒就是一个非常典型的利用捆绑其它软件来传播的木马程序。根据金山毒霸云安全系统记录到的数据,在7月份,最受病毒团伙欢迎的捆绑对象是Qvod播放器,几乎每天都会发现捆绑该播放器传播的木马,而Win32.troj.pastat.uv.160735(恶意安装包)是其中传播量最大的。

此毒将自己与Qvod播放器的下载器捆绑,或者直接捆绑在Qvod的安装包中。一旦用户下载,就能趁机混入电脑。而当它运行后,就下载诸如广告木马、远控木马、盗号木马等。

所有的受害用户都有个共同点,就是他们下载该播放器的地点,均为小型下载站点或不良网站,这些网站由于安全防御等级较低,很容易被黑客入侵利用,或者根本就是黑客搭建的陷阱。

7. Win32.troj.trsrarsfxt.c.183296 (病毒寄生体)

展开描述:捆绑传播 秘密下载

症状:系统运行变慢,系统中出现不明文件,自动弹出浏览器窗口

瑞星命名:Trojan.Win32.KillAV.bkk\n、AdWare.Win32.Undef.fap\n

NOD32命名:Trojan.VBS.StartPage.NAG、Trojan.VBS.StartPage.NAG

这是一个捆绑型的木马程序。该毒通过将自己插入其它文件的方法进行传播,目前发现它喜欢“寄生”的文件主要是各种视频文件和如Qvod等热门播放器的安装包。这都是病毒团伙精心制造的陷阱。

当进入电脑后,就会在用户播放视频文件时实现运行,执行破坏,比如执行远程控制和下载广告木马等。此外,一些受欢迎的视频播放程序也成为它“寄生”的目标。

想要避免遭遇此毒,最好的办法是不要去非法下载站点下载视频或程序,另外,还需养成良好的防御习惯,就是每次下载完后,都用毒霸扫描一下,这样可大大降低中招的概率。

8. Win32.troj.onlineg.cg.27251 (网游盗号木马CG)

展开描述:盗取游戏账号 侵犯虚拟财产安全

症状:游戏密码错误,装备丢失,网游帐号被盗

卡巴命名:Trojan-GameThief.Win32.Magania.biht

瑞星命名:Dropper.Win32.ExInject.f\n、"Trojan.PSW.Win32.GameOnline.dxx\n

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

麦咖啡命名:Generic Dropper.eb trojan

这是一个网游盗号木马。该毒可借助捆绑程序和网页挂马等多种方法进行传播,在7月份,由于多款软件的0day漏洞被公布,它的感染量得以增加。病毒作者将该毒捆绑于一些受欢迎的小型程序上,只要用户下载并运行这些程序,病毒就会一起运行起来。

此毒的行为非常简单,一旦顺利进入电脑,就修改注册表实现自启动,然后通过内存读取和消息截获等多种方式记录用户系统中的网游的账号密码。

9. Win32.troj.encodeie.ao.524288(传奇盗号下载器AO)

展开描述:感染系统文件,帮助病毒传播

症状:系统中出现不明文件,系统资源被大量占用,电脑运行变慢,网游账号被盗

卡巴命名:Trojan.Win32.BHO.nng

瑞星命名:RootKit.Win32.Agent.etj\n

“传奇盗号下载器AO”(win32.troj.encodeie.ao.524288)这个古老的盗号木马近来又出现了感染量增长,我们认为这和近来曝出的多个0day漏洞有一定关系,虽然感染量并不是很大,不过也可作为一种老毒的“复活”现象有所关注。

此毒可以下载许多别的木马到用户电脑中运行,但其自身也具有盗号功能。

由于早期样本大多以盗窃传奇游戏为主,该毒被命名为传奇盗号下载器。但实际上,根据变种的不同,它可以利用内存注入、键盘记录、消息截获等多种手段盗取多款游戏的帐号。

使用“系统清理专家”打齐系统补丁是免受此毒骚扰的最简单办法。

10. Win32.troj.pastat.uv.328162(恶意安装包)

展开描述:捆绑传播、借机下载恶意木马

症状:系统运行变慢,系统中出现不明文件,自动弹出浏览器窗口

卡巴命名:Trojan.Win32.Pasta.adz

该毒为win32.troj.pastat.uv.160735的一款变种。它所有传播方式以及感染后的症状,均与前者相同,因此不做详细介绍。此毒的上榜,使得恶意捆绑类的病毒成为了7月份对用户影响最大的病毒群体。金山毒霸安全专家预计,在八月份,网民们将面临病毒利用捆绑手段发起的更大规模攻击。

本月重大漏洞介绍

7月是彻彻底底的0day之月,0day漏洞从未像这次这样频繁曝光过。微软视频0day(DirectShow 0day)、office 0day漏洞、火狐0day漏洞、Adobe Flash 0day漏洞相继登场,造成7月的网页挂马案件迅速飙升。

所谓的0day,就是没有被修复的漏洞,相对于普通漏洞而言,0day漏洞危害巨大。这是一个没有补丁的漏洞,意味着只要安装此类存在漏洞的软件的用户都有可能被攻击。通常,被挂马集团利用的0day漏洞触发率要比普通的漏洞高,也就是说用户会更容易感染病毒。

7月份为何出现这么多0day漏洞?金山毒霸安全专家认为,原因有三。

1.广大安全厂商都加大了对网页挂马的防御力度,虽然使用的技术良莠不齐,但是总体来说白猫黑猫还是抓到了不少老鼠的,导致现在网页挂马如过街老鼠人人喊打,生意不好做。

2.刑法新条例颁布以后,让蠢蠢欲动的后进黑客觉得作案风险太大,导致挂马市场规模的缩减,目前还存活的挂马集团只剩下若干技术与反侦察能力较强的“老不死”还在折腾。

3.目前绝大多数在被利用的漏洞都是2007、2008发现的,可以说07,08是网页挂马的黄金时代,那时候各路黑客吃香喝辣的,挂马市场一片红红火火。但这些老漏洞利用随着软件的不断更新,已经不存在利用价值,需要挖掘新的漏洞。

不过幸运的是,安全厂商对0day也同样关注,比如金山毒霸。我们会在第一时间做出反应,普通的电脑用户只需多关注安全厂商发布的安全预警,就可以得到关于0day的信息。

通常,触发率比较高的0day都会提供相应的专补工具,下载专业的网页防挂马软件也是一个不错的选择。我们对此当然是推荐金山安全实验室开发的“网盾”与“急救箱”,每次出现0day安全事件时,只需先使用“急救箱”对系统进行清洗,然后安装网盾展开防护,即可免遭挂马攻击的威胁。

金山急救箱下载地址 http://labs.duba.net/wd.shtml

金山网盾下载地址 http://labs.duba.net/jjx.shtml

十大影响较大的被挂马网站

此榜中的网站,均曾在7月遭到过病毒团伙攻击,并被挂上脚本木马。我们从记录到的挂马网站中,按知名度、访问量人数,以及网站代表性进行综合评估,选出十个,得出此榜。 截止本期月报完成时止,它们依然被挂着。

其中,搜狗挂马案件是黑客利用了搜狗快照对网页的记录功能,让搜狗记录下包含挂马代码的网页,从而令搜狗染毒。百度和谷歌也曾受到过这种形式的挂马攻击。

而成飞集团网站被挂马,则是本月最敏感的挂马案件,成飞全称成都飞机工业(集团)有限责任公司,是承担我国重要国防工程的企业,枭龙、歼7等主力战机均由该企业研发,如果本次挂马攻击是由敌对势力所为,那么浏览该网的军工界人士电脑均有可能已经中招。

另外,鑫诺卫星和南开大学网站于上月受到挂马攻击,本月又再次被发现中招,但也有可能是一直就没解除过。

搜狗 hxxp://www.sogou.com

北京师范大学新闻网 hxxp://news.bnu.edu.cn/index.html

中华预防医学会 hxxp://www.cpma.org.cn/bbs/index.asp?page=1

成飞集团 hxxp://www.cac.com.cn/diversification/content.aspx?id=136

中国农民工维权网 hxxp://www.zgnmg.org/zhi/rdgz/3txt.asp?id=35

美菱集团 hxxp://www.meilinggroup.com/index.html

鑫诺卫星 hxxp://www.sinosat.com.cn

海南琼海市人民政府 hxxp://www.qionghai.gov.cn/jumin

南开大学商学院 hxxp://ibs.nankai.edu.cn/marketing/index.htm

延安市人事局 hxxp://srsj.yanan.gov.cn/xzzx/xzzx.asp

国内疫情地域分布TOP10

此排名根据金山毒霸云安全系统监测数据换算得出,所体现的是整个7月期间,国内遭受恶意程序感染次数最多的前10个地区。如果某地区遭受攻击电脑数量偏高,通常与该地区电脑拥有量、用户上网习惯、地区门户网站挂马情况,以及黑客所使用工具的扫描或攻击规则等有关。

7月全国疫情分布地图TOP10

|

排名 |

地区 |

被感染数量(台) |

|

1 |

广东 |

2,454,109 |

|

2 |

江苏 |

1,609,923 |

|

3 |

山东 |

1,482,844 |

|

4 |

河南 |

1,219,225 |

|

5 |

河北 |

1,159,989 |

|

6 |

浙江 |

1,150,880 |

|

7 |

四川 |

1,128,533 |

|

8 |

辽宁 |

903,591 |

|

9 |

上海 |

864,346 |

|

10 |

北京 |

760,807 |

八月安全趋势提示

根据7月所观察与收集到的据,金山毒霸反病毒工程师对8月份的安全形式做出以下估计与提示:

1. 重点预防0day余震

7月的0day漏洞曝光得是如此频繁,令人不得不心存疑虑:8月份还会有这么多的0day漏洞么?金山毒霸安全专家推测,8月份或许不会再出现这种高危漏洞扎堆现身的情况,用户面临的主要威胁是来自7月已曝光0day漏洞的“余震”。

7月所发现的0day漏洞,都已经由其生产厂商放出了安全补丁,但由于用户升级的时间会受各种因素推延,造成系统中的漏洞继续存在,在很长一段时间里依然容易受到攻击。比如7月的最后一个0day漏洞“Adobe Flash 0day ”,有超过90%的用户安装了FlashPlayer10,30%的用户安装了FlashPlayer9。此漏洞对所有的浏览器也具有巨大影响,IE、火狐、谷歌浏览器等都会被该漏洞通杀。金山毒霸云安全系统7月末所监测到的挂马网址中,已经出现了利用这一漏洞网页挂马,我们认为,至少在未来一个月的时间里,此漏洞都会是挂马团伙的“最爱”。

不过,用户们也不必对0day漏洞过于恐慌,尽管它们的确具有高风险,但只要采用正确的防御措施,就能够“御敌于外”。我们推荐的防御方案是安装免费的“金山清理专家”。金山清理专家具有的漏洞扫描功能,可帮助用户发现系统的安全漏洞,并在第一时间进行修复。而它新加入的“网盾”防挂马模块,则可近乎100%的拦截基于任何0day漏洞的挂马攻击。

已经安装金山毒霸2009并升级到最新版的用户,则不必再专门安装金山清理专家,因为其中已经包含有清理专家模块了。

独立版金山清理专家下载地址 http://www.duba.net/qing/

2. 警惕阅读不明PDF文件

如果在邮箱中收到来历不明的PDF文件,千万别一时好奇打开阅读,因为其中很有可能包含有漏洞攻击脚本,一旦它们运行起来,就会联网下载更多其它木马,金山毒霸安全专家近来已经发现这样的案例有所增加。

借助PDF文件发起攻击的脚本,与“Adobe Flash 0day 漏洞”有很大联系,这是由于flash play 和pdf共同使用的某种组件技术有关,也就是说,如果系统中存在“Adobe Flash 0day 漏洞”,那么打开包含相关脚本木马的PDF文档时,也会中招。

好消息是,金山网盾对PDF恶意脚本也具有拦截效果,经金山毒霸反病毒工程师测试,当打开包含脚本下载器的PDF文档时,网盾可成功切断下载器的联网企图。

3. 警惕借助视频播放器传播的病毒

除了利用各种软件漏洞发动攻击,借助捆绑传播这种传统的病毒传播方式,也是病毒团伙的招数之一。通过对7月的监测数据进行观察,我们已经发现在感染量最高的10个病毒中,利用捆绑传播的就有3个。而在8月,金山毒霸安全专家认为,捆绑传播依然会受到病毒团伙的追捧,因为这是对挂马传播的一种补充形式。

从金山云安全系统监控的数据来看,病毒团伙首选的捆绑目标,是那些受用户欢迎的视频播放器,比如近来流行的Qvod播放器,以及一些不良网站提供的专用播放器。捆绑前者,主要是将正常的播放器动过手脚后,在一些论坛和非法的小型下载网站“义务宣传”,并提供下载;后者则很可能根本就是病毒团伙精心制作一个不良网站,然后诱使用户下载特制的播放器。