根据“江民计算机病毒疫情监测系统”的数据显示,2010年6月份较2010年5月份而言,全国范围内感染病毒的计算机数量呈小幅的下降趋势,降幅约4%。

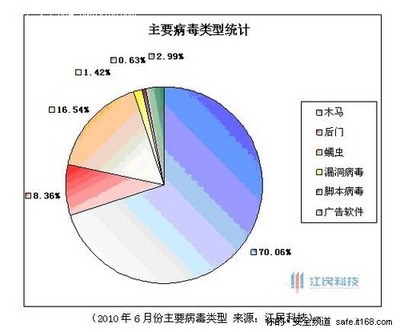

本月中最为流行的病毒类型依次为木马、蠕虫和后门病毒。其中,木马病毒占据了整个病毒数量中的70%,蠕虫占据了约17%的数量,后门占据了 8%的比例。在最为流行的木马病毒中,主要是以盗号木马和下载器为主要传播对象。另外,具有释放其它恶意程序的木马病毒也较为盛行。

“CVE-2010-0806”攻击者本月的感染数量下降了1位,目前暂列整个疫情统计中第五名的位置。从数据中看,虽然其依旧保持着较为强势的传播趋势,但据江民科技病毒疫情监控系统近两周的数据表明,其已然呈现出了疲软的发展态势。自6月14日至6月20日这一周开始,“CVE- 2010-0806”攻击者的感染数量便开始出现较大幅度的下降,首次跌出了疫情统计的前十位排名。6月21日至6月27日这一周,其持续了上一周的走跌,继续呈现大幅的滑落,险些跌出疫情统计的前20位。随着时间的推移,这些因0day漏洞而生的病毒势必也会因漏洞的修复而走向灭亡。就好比“CVE- 2010-0806”攻击者出现之前那昙花一现的“极光”变种一样,从人们的视野中消失是其难以逃脱的最终命运。即使挂马者们仍旧抱着侥幸的心态去加以利用,只要网民们安装了微软发布的相关补丁,其必定也是竹篮打水空忙一场。

上个月的报告中曾经提到了一个名为“JS毒器”变种gzn的病毒。该病毒会伪造桌面上存在的应用程序快捷方式,以此实现绑架IE首页以及创建大量的Internet快捷方式的目的。此类病毒在本月又出现了最新的变种,且变种的危害程度已经大大的超越了其前辈对系统所造成的破坏和影响。

该病毒的最新变种经过JScript.Encode、escape双重加密,且密文中还混杂着由注释语句构成的干扰代码,从而增加了分析的难度。该脚本运行后,会将“开始”菜单下所有应用程序、系统程序的快捷方式篡改为随机扩展名的恶意脚本文件(不同于之前变种仅有的单一扩展名),由于其图标仍旧保持原来的样式,因此十分具有迷惑性。这些伪装成快捷方式的恶意脚本在运行后,会首先判断所运行的进程是否为几款常见的网页浏览器。如果是,则会在进程名之后添加骇客指定的URL并且调用运行,从而以此种方式实现首页的绑架。由于该病毒会在注册表中生成大量随机的扩展名项目,因此会给手动清除工作造成很大的不便。另外,由于桌面和开始菜单下的所有快捷方式都无一例外的被篡改,病毒清除后原有的正常快捷方式也需要一并进行恢复,否则仍会给用户的正常电脑操作造成干扰。一些清理软件并不能完全的将被篡改的快捷方式恢复,如果用户不慎点击了这些残毒,仍旧会激活藏身于系统文件夹中的母病毒,之后周而复始的重复上述恶意行为,令用户难以摆脱病毒的侵害。

<

<

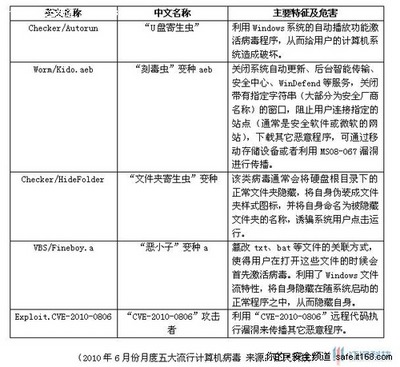

二、月度五大流行计算机病毒

江民反病毒专家建议病毒解决方案:

1.升级杀毒软件至最新版本并全盘扫描。

2.建议打开系统的“显示隐藏文件夹”功能,并且将文件夹的查看方式设置为“详细信息”,从而避免病毒通过伪装文件图标的方式蒙骗用户。

3.禁用系统的自动播放功能,防止病毒从U盘、移动硬盘、MP3等移动存储设备进入到计算机。

4.安装MS08-067、MS10-018公告中相对应的补丁,及时修复第三方软件存在的漏洞。

三、月度五大恶意网站

在上个月的“前五大恶意网站排行”中,有两个站点值得引起我们的关注,第一个就是位居被挂马站点之首的“黄山区政府网”。该站点自6月4日被江民科技监测到存在挂马事件之后,时至今日其挂马页面仍旧未能得到有效的处理。由此可见,一些地方政府虽然在电子政务方面进行着积极的探索和尝试,但在后续的技术支持与维护方面并未齐头并进。虽然现在的政府站点挂马现象较2008年已有所减弱,但整体形势依旧不容乐观,政府站点被挂马和被篡改的现象仍旧屡见不鲜。

另一个站点即是位居第四位的“硅谷动力”笔记本论坛。该站点于6月7日被挂马,当天即被江民科技所监测到。从历史数据上来看,该站点已不是第一次被挂马。硅谷动力在国内是个具有较大影响力的站点,其技术实力理应不容质疑。但由于现在的站点多使用一些第三方的论坛程序或者站点模板等,由于这些程序自身难免存在一些编写上的漏洞,这些漏洞一旦被发现并且被不法之徒所利用,即可获得相关站点的Webshell或者用来植入恶意代码,从而可以向被攻击站点中上传恶意网页或进行跨站脚本攻击等,由此给网民的信息安全造成了严重的威胁。

| 共3页: 1 [2] [3] 下一页 |