腾讯科技讯 3月1日,AVG中国实验室近日监测到国内本土制造的“漏洞兵团”,据了解,其目标明确、“播撒”范围广、传播速度快,已经有不少游戏用户的帐号安全遭到了迫害。

漏洞是黑客或者病毒作者发起攻击的主要方式之一,这种方式隐蔽,传播速度极快,危害性也极大。但随着用户对漏洞危害认识的不断加强,病毒作者也意识到单一的漏洞很难在大量的用户上成功执行,于是在国外出现多种漏洞捆绑的攻击方式,例如Crime pack、Phoenix Exploit Kit等。目前流行的漏洞包甚至含有10多个的漏洞,涉及到不同的操作系统版本,不同的应用程序,这都大大提高了漏洞执行的成功率。对于这种发起混合攻击的漏洞包,就像是不同的兵种在协同作战,各司其职,高效的发起极有针对性的攻击,因此我们给它取了一个更加形象的名称:漏洞兵团。

近日,AVG中国实验室就监测到了中国本土制造的“漏洞兵团”,例如最近被发现的“蜘蛛兵团”。“蜘蛛兵团”的制造者利用多个漏统构造畸形的网页,访问者如果有相应的漏洞,就极有可能导致恶意文件的下载和执行。相对于国外成熟的技术而言,“蜘蛛兵团”还略显稚嫩。没有可以提供配置的客户端,没有协助通讯的服务器端。但是其本质的特征是共通的:就是利用多个漏洞发起攻击。以下就是“蜘蛛兵团”所利用的漏洞的列表:

· IEPeers (CVE-2010-0806)

· Flash 10.3.181.x (CVE-2011-2110)

· Flash 10.3.183.x (CVE-2011-2140)

· IE Time Element Memory Corruption (CVE-2011-1255)

· WMP MIDI (CVE-2012-0003)

“蜘蛛兵团”相较于国外的“前辈”来说,利用的漏洞的数量比较少,只有5个,但是每个漏洞是漏洞界的新宠,甚至包含了近来非常流行的CVE-2012-0003,Windows Media Player MIDI文件的漏洞;国外兵团虽然数量众多,但很多漏洞却是非常的古老,例如Crime pack,还包含有2006年的MS06-014的IE6的漏洞。所以,在实战的感染能力上“蜘蛛兵团”毫不逊色。

从漏洞兵团最后的目的来讲,国内外也有区别。在国外此类病毒主要用来制造僵尸网络,而“蜘蛛兵团”的意图更加本土化——窃取游戏帐号密码。从目前发现的样本来看,主要是针对目前国内的热门网游龙之谷。

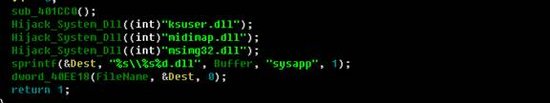

同时该盗号木马会替换以下系统文件:ksuser.dll,midimap.dll,msimg32.dll,包括%system32%目录下和%system32%\dllcache目录下,以达到自启动和注入的目的。同时为了保证游戏和系统的正常运行,在替换之前会备份原始的动态链接库文件,文件名的形式为yu+原始文件名。

另外此木马也会关闭到系统认证服务:cryptsvc。用户可以使用sc query cryptsvc来查看该服务是否运行正常。

然后通过rundll32.exe 注册并运行释放的dll来窃取用户的帐号、密码。用户如果有发现cryptsvc服务被停止或者删除,或者是发现系统目录下存在yuksuser.dll文件,那么极有可能您的系统已经被感染。

对于防范此类由漏洞兵团发起的病毒,AVG提醒您注意以下几点:

1. 及时安装系统补丁以及常用应用程序(如浏览器,adobe等)补丁。

2. 保证杀毒软件病毒码的及时更新。

3. 避免打开来历不明的文档,以及网友或者邮件提供的链接。