最近刚出了一部新片“防火墙”,这是一部有关黑客的电影,所谓“外行看热闹,内行看门道”,从剧中我们可能看到一项黑客技术的威力——那就是社会工程学!由于“防火墙”的启发,我对下载软件“迅雷”进行分析,成功捕获了大量的肉鸡!

一、攻击前奏

迅雷是一个集成了P2P功能的下载软件,下载速度快,提供了用户注册功能,在线时长达到一定时间的用户可以在“雷区”发布资源,共享给其他用户下载(如图1)。

图1

首先我们需要准备一个木马文件用于上传到雷区,由于雷区发布的资源大部分都是压缩包文件或者视频,因此可以考虑制作一个自解压运行木马的压缩包文件,也可以将木马与其它程序捆绑在一起,然后打包压缩。不过为了更具攻击隐藏性,同时为了说明后面社会工程学的利用,笔者在这里制作了一个Realplayer视频木马。

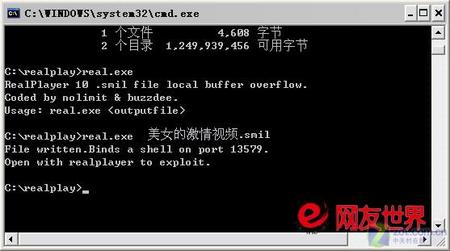

这个视频木马利用了RealPlayer的“.smil文件处理缓冲区溢出漏洞”,当别人播放时会造成溢出,我们就可以连接控制对方的主机。首先将溢出程序“real.exe”下载,在“运行”中输入CMD打开命令提示符窗口,进入溢出程序所在的文件夹。溢出程序的命令格式为:“real.exe< 生成文件名>”;

其中生成的文件名是.smil后缀的视频文件,这里直接输入“real.exe美女的激情视频.smil”,命令执行后提示:

"File written.Binds a shell on port 13579.Open with realplayer to exploit."(如图2);

程序执行后已经生成了一个溢出媒体文件“美女的激情视频.smil”,只要存在漏洞的Realplayer程序打开此媒体文件,就会造成溢出并开放13579端口。

二、窃取迅雷帐号

首先我们先将这个视频上传到任意一个空间,比如这里笔者上传到了Google的个人主页空间里面。然后用迅雷将视频下载到本地,在迅雷的下载任务框中,可以看到已下载的文件列表“雷区”栏中有一个“发布”链接。点击菜单“雷区”→“进入雷区”,打开迅雷帐号登录对话框,输入自己注册的用户名和密码,登录后在左侧的“雷友信息”中可以看到自己的积分和等级。如果是少校军衔就可以直接点击“发布”链接,或者点击右键,选择弹出菜单中的“发布到雷区”命令,将刚才下载的美女视频发布到迅雷的公共资源区(如图3)。

图3

小提示由于迅雷官方为了防止发布的资源混乱,因此只有少校以上军衔的雷友可以点击“发布”链接发布资源。如果你的军衔低,就要破解一个少校用户来发布资源了。

在程序界面右侧的“热门推荐”中点击“更多”按钮,用IE打开雷区资源发布页面,在页面中显示了公共下载资源类别以及每个分类下详细的资源信息(如图 4)。在资源信息中找到“资源来源”栏,可以看到发布资源的迅雷用户帐号,这些帐号肯定都是少校以上级别的。只要盗取其中的某一个帐号,就可以将视频木马上传到雷区了。

图4

1.弱口令破解法

许多用户在注册帐号时为了图方便,往往将密码设置为“111111”或“123456”之类的弱口令,因此我们可以用猜测密码的方法破解列表中的用户帐号。可以一个一个的试,笔者只用了十多分钟就测试到有4个用户使用的密码为“123456”。

2.密码找回法

一些用户在注册时设置了密码找回功能,这类用户的密码往往设置得较为安全,不易猜测。不过如果你有细心与想象力,密码找回功能也可以破解出密码。以笔者为例,在用户列表中看到有一个名为“anshiwei”的用户,很明显示这串字符肯定是用户真实姓名的汉语拼音(如图5)。于是先尝试用“123456”登录,结果没有成功。再点击登录框中的“忘记密码”按钮,选择“回答问题找回密码”方式。点击下一步,输入要破解的用户名“anshiwei”,弹出问题回答对话框。问题是“你的姓名是什么?”(如图6),很明显可以利用该用户姓名的汉语拼音推出汉字来——不是“安世伟”,就是“安世威”、“安寺伟”之类的,反正总不可能是“俺是萎”吧?呵呵!回答问题只能三次,如果答案错误的话,可以返回登录窗口,再次使用“忘记密码”功能重新猜测。

图5

图6

三、发布木马

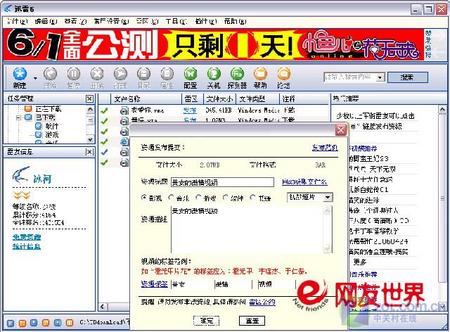

用破解来的帐号登录后,就可以发布视频了,因为生成的.smil木马体积比较小,所以我就用WinRAR将视频打包压缩,然后再将一个真实的视频文件改名成“登录我们的视频网站.html”,将其添加到压缩包中,这样压缩包的体积大小看起来就正常了。然后在迅雷中选择该文件,点击“发布”,在弹出的发布对话框中设置各种信息,点击“确定”按钮即可将视频木马发布到雷区了(如图7)。

图7

四、锁定肉鸡

因为发布视频的都是使用迅雷时间较长的用户,视频来源相对是比较可靠的,加上我们为视频起的名字很有诱惑力,因此刚才发布的视频很快就会被别人下载观看。别人打开“美女的激情视频.smil”文件后,就会造成溢出并打开系统13579端口。直接使用Telnet就可以登录控制远程主机,命令为: “telnet 远程主机IP地址 13579”。

可是我们这里是采用溢出的攻击方式,而不是让木马自动反弹连接,那么我们该如何才能得知远程主机的IP地址呢?稍微细心一点,到资源发布页面中查看一下别人对该视频的回复,就可以看到下载者的IP地址了(如图8)。拿出扫描器扫描一下子相应的IP段开放了“13579”端口的主机,那台主机就是你的小肉鸡啦!——当然,如果你发布的是其它反弹木马之类的,那么寻找控制肉鸡就更简单了!

real溢出程序 下载地址:http://download2.77169.net/200503/050311realplay.rar

图8