安全研究人员周二表示,英国银行的客户们截止现在已经损失了超过100万美元。原因是从今年夏天开始,有木马感染了他们的计算机,促使他们在登录到自己的网银账号上的时候,偷偷的将钱转账到位于其他国家的骗子手中。

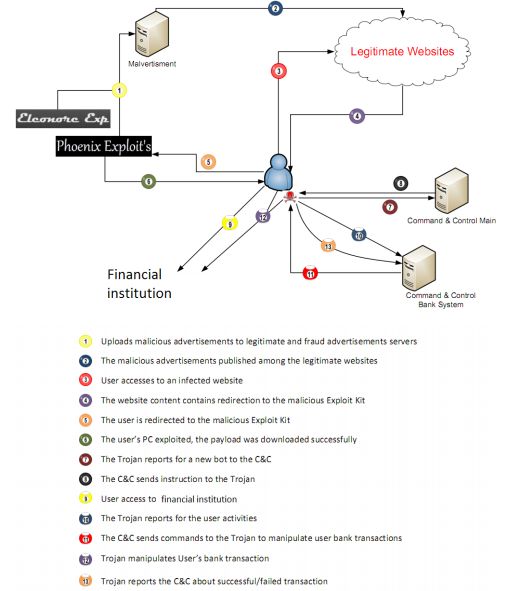

这个图显示了Zeus木马攻击到最后盗取现金的流程

根据M86 Security的白皮书,在一家金融机构内大约有3000个银行账户受到损失,但这个数据并不太确定。

该报告发现,新的Zeus木马使用了多重技术确保偷窃的成功性,比如键盘记录和密码盗窃。它的攻击目标是Windows平台计算机上的浏览器,还包含有一个开发工具包,可以解决掉一些银行网银的防盗措施。

M86 Security的技术战略副总裁Bradley Anstis对ZDNet记者表示,银行提供给用户的双因素认证(比如一次性密码或者ID口令牌)都是无效的,因为木马已经完全接管浏览器了。

Anstis说,“这是Zeus针对网银安全措施的升级而作的升级。”该木马竟然会利用加密数据在被害者电脑与黑客目标服务器之间非法传输银行账户信息数据。

这样的攻击手法类似Finjan一年前爆料出来的针对德国银行客户的URLZone木马。

以下是这个最新的诈骗是如何工作的详细流程。

报告中表示,用户可能会通过以下途径遭受到损害:一个合法网站但是已经被恶意网站入侵、一个合法网站,但是同一服务器从存在恶意网站、一些包含恶意攻击的广告,有消息表示,雅虎在Yieldmanager.com上投放的广告就曾被植入恶意代码。

然后恶意软件会重新让用户的浏览器定向到一个工具包,利用漏洞在受害者电脑上种植木马,该工具可以利用微软、Adobe Reader、IE以及Java的漏洞来发动攻击。

Anstis说,“最初的感染,来自于对浏览器漏洞的利用,而我们的数据表示,IE 6和IE 7是最容易被利用的浏览器。”

报告表示,有超过28万台Windows电脑、3000台Mac电脑因为中了Zeus新款变种成为了僵尸网络的成员,这个名单甚至还包括300太PlayStation游戏机和7台Wii游戏机。

僵尸网络的控制服务器可能位于东欧的某处,一旦受害者打开电脑,罪犯们就开始伺机而动。

当用户访问他或她的银行网站时,该木马就将用户登录ID、出生日期、密码和安全口令等信息传输到服务器端。一旦用户再次访问银行网站或者更改信息,服务器端也会进行同步更新。

当用户在进行他们的合法交易的时候,犯罪们也在背后进行默默的操作,首先他们会检查帐户的余额,然后根据余额制定一个提取金额以避免触发网银的警报。

这些钱通过一些中介人最终转移到国外的网络犯罪分子手中。