(原标题:A new ransomware outbreak similar to WCry is shutting down computers worldwide)

网易科技讯 6月28日消息 据外媒(Ars Technica)报道,一个类似WannaCry病毒的新型勒索病毒在本周二爆发,至少80家大型公司受到影响,其中包括制药大厂默克集团、国际航运公司马士基、律师事务所DLA Piper、英国广告公司WPP以及零食公司亿滋国际。安全公司称已有至少1.2万台电脑在本轮攻击中中招。

本次爆发的病毒被一些研究人员称为“PetyaWrap”,病毒借助高效的传播手段,可以攻破网络防护,迅速感染网络内的计算机。与令人心有余悸的WannaCry一样,PetyaWrap也利用了Windows系统中的“永恒之蓝”漏洞。永恒之蓝据传首先由美国国家安全局(NSA)发现,NSA在漏洞基础上秘密开发并囤积间谍工具,不料这批工具有一天会失窃,并被黑客泄露到互联网上。

卡巴斯基实验室发布的一篇博文称,周二爆发的病毒同时利用了另一个被称作“永恒浪漫”(EternalRomance)的NSA漏洞。微软早在3月针对以上漏洞发布了修复补丁,不幸很多机构电脑更新滞后,给了日后的病毒可乘之机。自称“影子经纪人”(Shadow Brokers)的黑客组织在补丁发布一个月后将这些NSA黑客工具公布在网上。人们将这些恶意软件形容为“网络军火”,任何进具备中等计算机技术的人便能够使用这些恶意软件发动大规模攻击。

除了利用新漏洞,PetyaWrap还有其他令人印象深刻的改进。根据卡巴斯基实验室的说法,病毒还使用Mimikatz黑客工具从同一网络内的其他计算机上提取密码。凭借这些密码,病毒可以通过PSExec远程工具或其他命令行途径感染网络中的其他电脑。意味着即便用户封堵了“永恒之蓝”和“永恒浪漫”漏洞,仍无法对新病毒免疫。在受攻击最严重的乌克兰,病毒还借助MeDoc软件的更新机制提升自己的感染效率。安全人员描述MeDoc软件本身受到攻击,恶意软件随后通过软件更新机制进行传播。

定位最初受害者

卡巴斯基表示,MeDoc是整个攻击链中最初的感染点,思科安全团队Talos在博文中对此表示赞成,并指出攻击与乌克兰税收系统软件MeDoc更新机制之间的联系。另一家安全软件公司Eset将MeDoc描述为“全球泛滥全面启动的起点”。推特上一则尚未被证实的分析也认为MeDoc软件的更新机制遭到入侵在本轮病毒传播中发挥了关键作用。

MeDoc网站上对此的表述含混不清:

“注意!

我们的服务器发动了病毒攻击。

我们为带来的不便致歉。”

许多分析师将这篇帖子解释为MeDoc承认了自己无意中在病毒传播中发挥了作用。不过有个别MeDoc员工出面反驳这种武断认定。

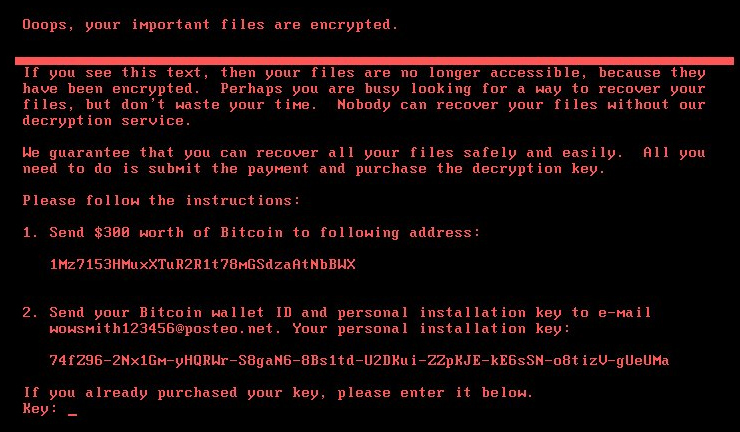

在被病毒感染后,电脑会在一小时之内重启。电脑在重启后显示数据遭锁定,只有支付价值300美元的比特币才能解锁。普通用户可以在感觉事情不对时抢先断电中断病毒加密进程,等待专业安全人员进行恢复。

银行、电力公司和机场遭殃

媒体报道病毒对世界各地多处机构的正常运行带来干扰,乌克兰受害情况尤为严重。据报道,乌克兰的地铁网络、电力公司、政府部门、机场、银行、媒体和国有企业均报告了病毒攻击。切尔诺贝利核设施的检测系统也受到影响。路透社发布的一张照片显示,乌克兰国家储蓄银行(Oschadbank)的一个ATM取款机被锁定,屏幕上显示需要付费才能解锁。乌克兰国内主要能源企业Ukrenergo也报告IT系统受到攻击,不过表示电力供应不受影响。彭博社报道乌克兰物流公司Nova Poshta因受到攻击而无法正常投递包裹。乌克兰中央银行在其官网上警告称数家银行成为黑客的攻击目标。

在上月爆发的WannaCry病毒中,英国一位年轻研究员无意中发现了病毒的自毁代码,成功组织病毒蔓延。如今研究人员表示,人们可能无法在本轮病毒中再次发现幸运开关。

“WannaCry有许多愚蠢的bug。”研究员Kevin Beaumont在推特上发文称。他认为WannaCry破坏力有限,似乎开发者受限于预算而没能完善代码。

有未经证实的报告称,新病毒对已安装补丁的Windows 10电脑同样奏效。Windows 10是迄今为止微软最安全的系统,本身并没有“永恒之蓝”漏洞。此外,这篇未经证实的报告还指出,受感染的Windows 10电脑使用的反病毒软件也未能防御病毒的攻击。

卡巴斯基和另一家名为F-Secure的安全软件厂商均认为,新病毒使用了经过修改的永恒之蓝漏洞。安全厂商Eset称新病毒还使用了PSExec命令行工具。目前各种感染方式之间的确切关系尚不清楚。根据East的说法,病毒首先通过永恒之蓝漏洞潜入网络,随后使用PSExec在电脑之间传播。这一新式攻击方式的组合可能解释了为何新病毒能在全球普遍更新了WannaCry补丁之后还能爆发和快速蔓延的原因。“仅需借助一台未打补丁的电脑进入网络,恶意软件就可以获得管理员权限并感染其他电脑。”East研究员接受Ars Technica采访时表示。

加密勒索+密码盗窃双重威胁

网络安全机构Recorded Future的研究员认为,周二爆发的病毒似乎同时进行了两种不法行为。首先是病毒使用了新版本的Petya勒索软件,这是一种最早在2016年年初出现的勒索软件。另有多位研究员也表示新病毒是Petya的更新版本,卡巴斯基认为周二的病毒是一种此前从未见过的勒索病毒。不同于多数勒索病毒,PetyaWrap不加密单个文件,而是加密计算机的整个文件系统。

病毒攻击电脑的主引导记录,使计算机无法进入系统,也无法加载其他关键组件。类似的加密手段也可见于此前的Petya勒索病毒中。周二的病毒以电脑数据为条件,向用户勒索价值300美元的比特币。

另外一个不法行为是病毒窃取计算机的用户名和密码,并上传至黑客的服务器。这意味着,即便用户无法使用被锁定的电脑,黑客仍有办法远程访问被加密的数据,并有可能凭借这些数据进行二轮勒索。

周二的病毒在爆发后立即呈现蔓延之势。病毒最先在乌克兰和俄罗斯被发现,随后很快传播到波兰、意大利、西班牙、法国、印度和美国。英国广告公司WPP在推特上表示旗下部分IT系统遭受病毒攻击。律师事务所DLA Piper建议雇员将所有笔记本电脑从扩展坞断开连接,并关闭所有电脑。反病毒软件厂商Avast报告迄今为止已发现1.2万次攻击,安全公司Group-IB表示至少有80家公司的网络受到感染。路透社报道,负责全球1/7集装箱货运量的马士基物流集团遭病毒攻击,多处站点和业务部门的IT系统陷入中断。

新病毒的支付方式也不同以往。以往勒索病毒为每个电脑分配单独的收款地址,但新病毒要求用户在付款后用邮件发送其付款信息。不过黑客邮箱在病毒爆发数小时之后遭到封杀,致使亿支付赎金的用户也无法与黑客取得联系。病毒未有远程跟踪和发送解锁指令的迹象,这可能意味着黑客的真正目的是单纯搞破坏,而非牟利。

根据卡巴斯基的统计,截止到太平洋时间周二上午,黑客一共收到24笔比特币汇款,价值约6000美元。

新病毒爆发和传播之迅速堪比WannaCry。上月肆虐全球的WannaCry在90多个国家感染了超过72.7万台计算机。WannaCry的蠕虫病毒本质让其可以在相连接的计算机之间快速地自动传播。本次爆发的PetyaWrap是否具有相同的自我复制能力尚不清楚,但已中招的电脑数量和更新的攻击手段暗示PetyaWrap的威力可能不逊于WannaCry。