by:vitter@safechina.net

web:

前一段时间在我刚买无线路由的时候,拿笔记本在家做了次小区里面的无线路由渗透测试,籍此再次提醒大家,无线路由安全问题应该引起重视(参加以前文章:《无线不是舍己为人 网络安防同样重要》)。

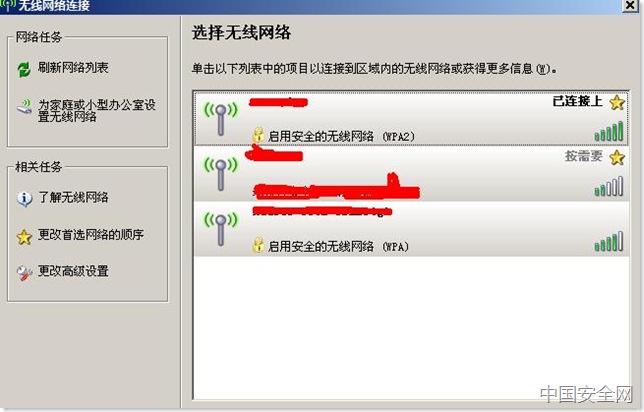

查找网络发现有3个信号相当不错的SSID其中2个WPA加密,一个WEP(SSID是TP-LINK)加密。

图1 无线网络

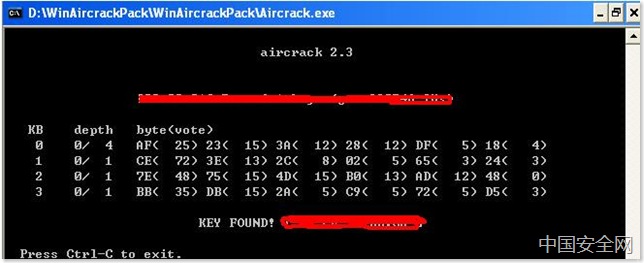

我们知道WEP加密可以很容易破解掉(参加之前文章《破解无线网络WEP/WPA密钥》、《backtrack3(BT3) usb版 破解WEP无线网络密码详细步骤》、《BT3 破解有客户端无线WEP密码成功 完美支持Intel 2200BG》、《Intel 3945ABG用OmniPeek 4.1抓包破解WEP》),那我们就从WEP的下手吧,具体破解密码的方式就不在此叙述了,参加上述文章。

图2 密码拿到

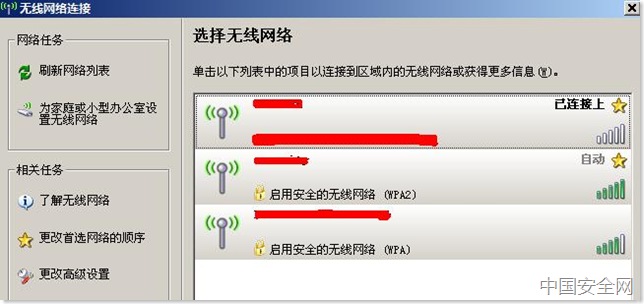

密码拿到了,那我们下一步就是连入他的无线网络。

图3 网络连入ok

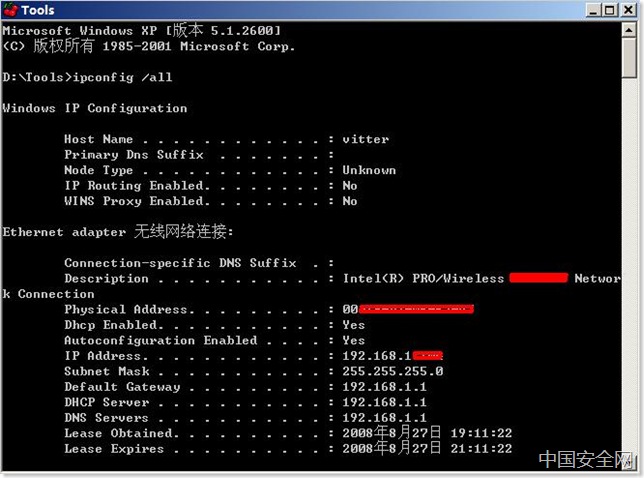

我分到的ip是:192.168.1.1xx

图4 我的ip

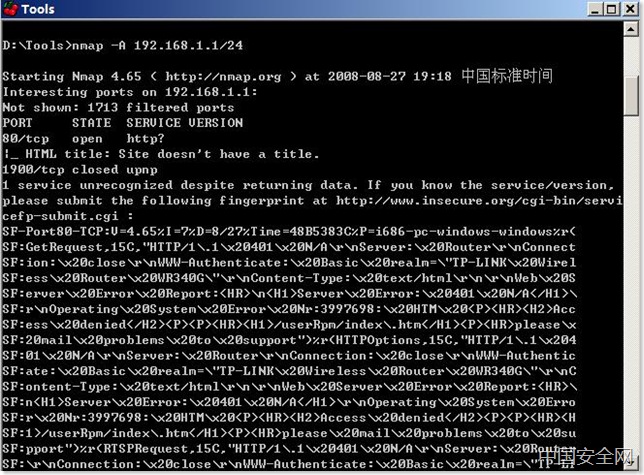

下面我们扫描踩点下他的网络。

图5-1 网络踩点1

图5-2 网络踩点2

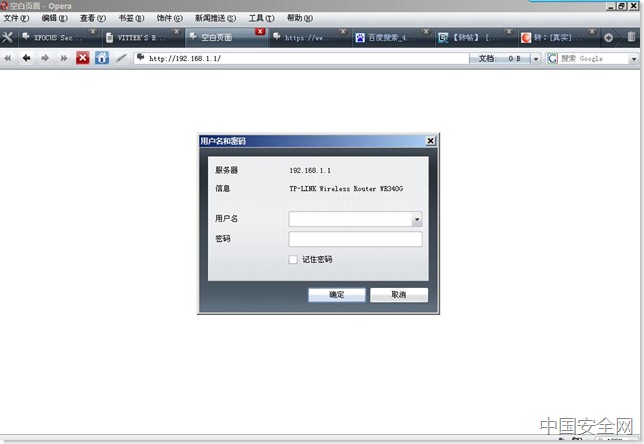

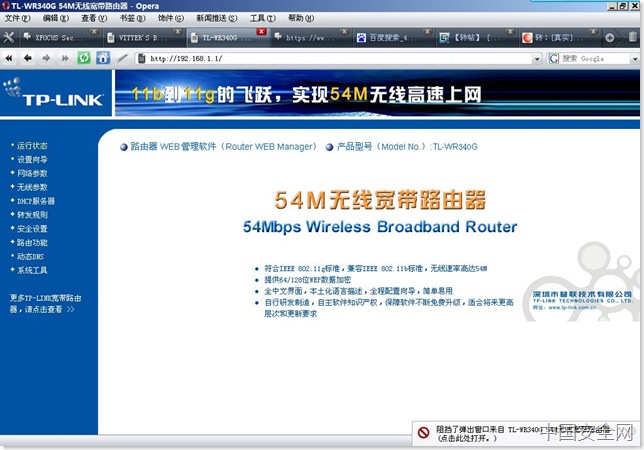

由于他的SSID号使我们很容易就知道他应该用的无线路由器的型号:TP-LINK。通过扫描得到ip是192.168.1.1的无线路由开了80端口,我们尝试登录web管理。

图6 无线路由web管理

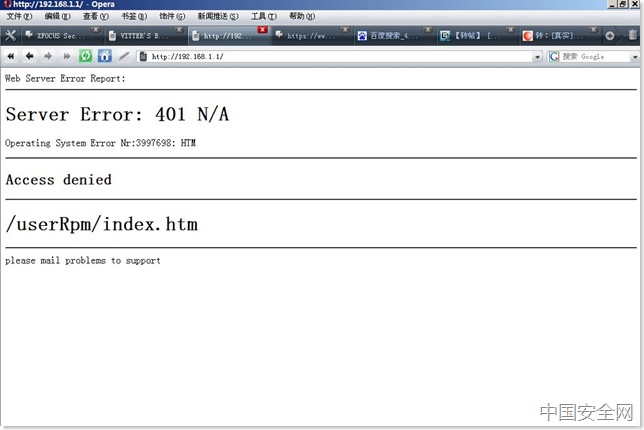

下一步用户名和密码,先用出厂默认的试试,不行,看来是改过密码的了。

图7 改过密码了

ok我们再猜猜看,之前扫描到一台主机,ip是192.168.1.1xx,主机名是guoxx,看来这家主人的名字应该叫guoxx,我们来试试看他的无线路由管理用户和密码会不会是这个。

图8 ok了

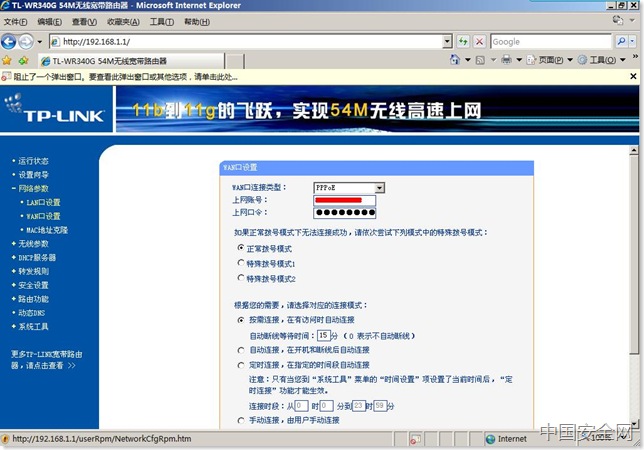

呵呵居然他用户名和密码都是这个,看来主人的安全意识很差啊。ok,我们下一步就是看看他的无线路由配置情况。发现了他是用无线路由器进行ADSL拨号的,运气不错。那从图上来看,有星号,我们试试密码不知道是否能找的到。

图9 adsl拨号配置

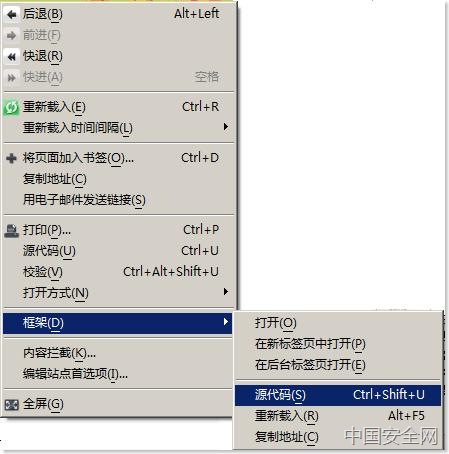

先查看源文件看看,不行,根本就不让查看源文件。看来TP-LINK还是做了限制的,那我们换一个浏览器看看,拿出Opera,再来查源码,用框架、源代码的方式(Ctrl+Shift+U)。

图10 Opera查源码

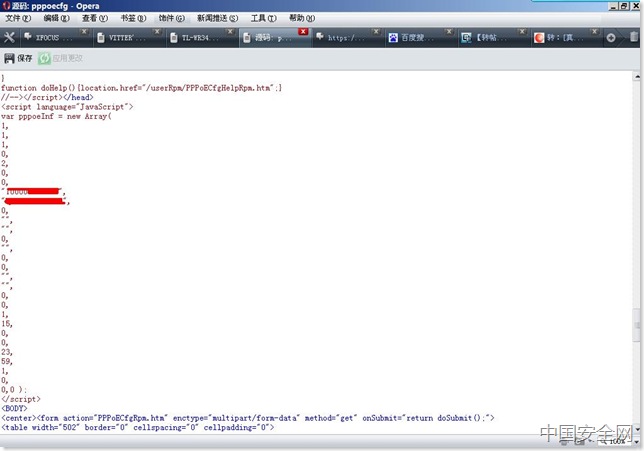

这次ok了,果真找到了明文的密码。

图11 明文密码

看来TP-LINK无线路由还是不安全啊,这么明显的漏洞都有,我用的也是这个品牌的产品啊,还好我都不用他拨号的,太不安全了,这个要给厂商反映下,让他们最好补了漏洞。

ok,我们找到了他的ADSL的帐号和密码,剩下的事情大家去想吧,有好多用处的哦。

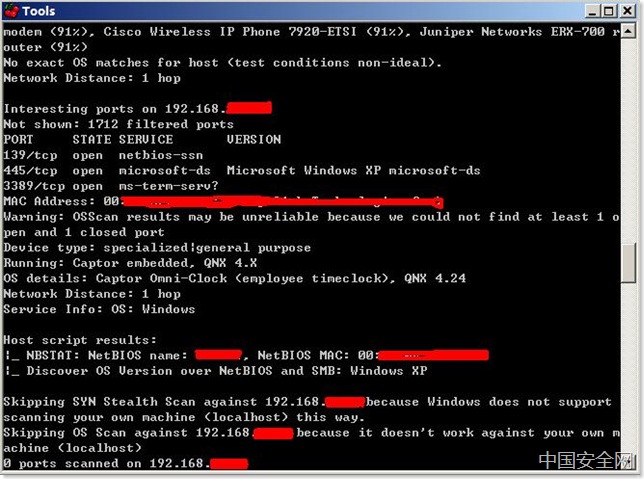

回过头来我们再进行主机渗透,从图5-2来看,是XP系统,开了3389,以及共享。看来主人用过远程桌面啊。

我们再次用guoxx这个用户名和密码试试,不行。密码换成ADSL的密码,ok进去了,哈哈,今天运气真的很好啊,没费什么力气,本来还想着可能用到某些远程的漏洞,没想到这么简单就ok了,进去发现居然用搜狗输入法,呵呵,这个版本的还有登录漏洞可以利用,不过密码俺都有了,这个漏洞也没用上。剩下就是克隆个admin的帐号,种个小马,擦pp走人。

综上,我们需要注意的是:

一、无线尽量使用安全性稍高的WPA2,关闭DHCP,绑定MAC地址,SSID不进行广播。这样我们的无线网络就安全性高很多,如果别人进入不了我们的网络,这文章的下面都不成了了。

二、密码不要用自己的中英文名字,更不能用跟自己的主机名一样的,更不能用户名和密码一样,密码要大小写字母、数字、特殊符号都有8位以上的密码。

三、windows尽量关闭不需要的服务,尤其是远程桌面,打全补丁,第三方输入法尽量用安全版本的。

注:欢迎转载,请注明出处:中国安全网-安全您的网络

本文的引用网址:

http://www.vfocus.net/blog/mt-tb.cgi/321