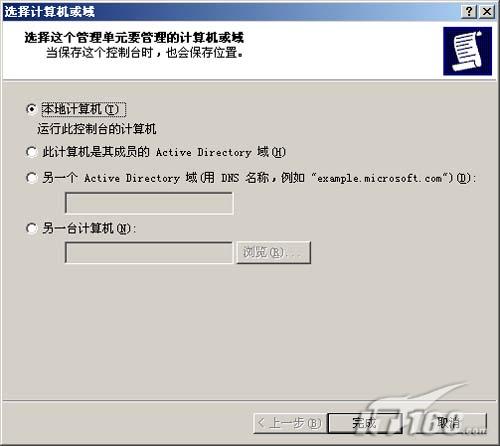

第五步:系统会要求你选择的这个管理单元要管理的计算机是哪个或者域是哪个。由于我们是对本地计算机操作,所以选上“本地计算机”后点“完成”按钮。(如图7)

图7

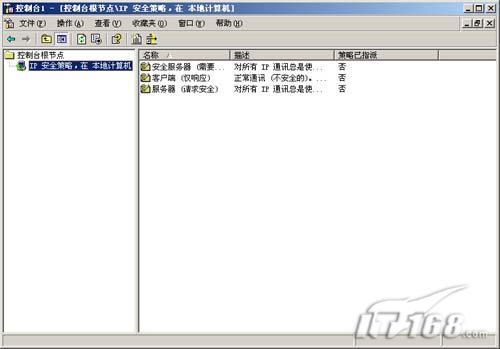

第六步:添加后我们会在控制台窗口的“控制台根节点”下看到“IP安全策略,在本地计算机”的项目。(如图8)

图8

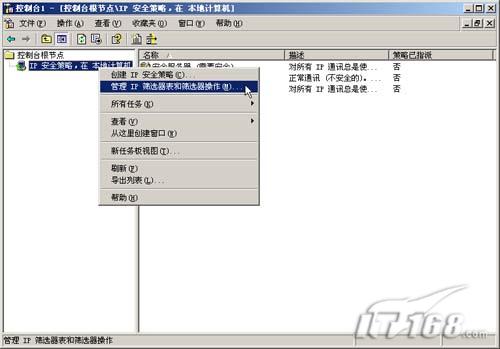

第七步:在“IP安全策略,在本地计算机”上点鼠标右键选择“管理IP筛选器表和筛选器操作”开始配置我们的防火墙策略。(如图9)

图9

小提示:实际上我们不仅可以通过MMC加载根节点控制台的方法使用IPSEC模块,在任务栏的“开始->运行”输入secpol.msc,在打开的窗口中可以直接选择“管理IP筛选器表和筛选器操作”。这种方法更加简单快捷。

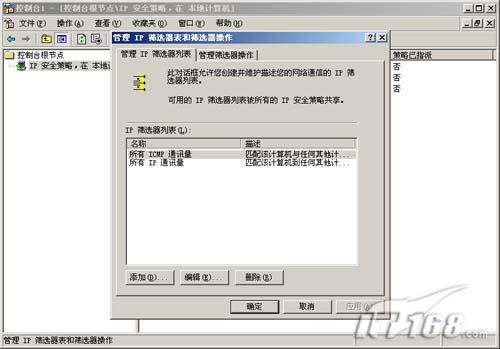

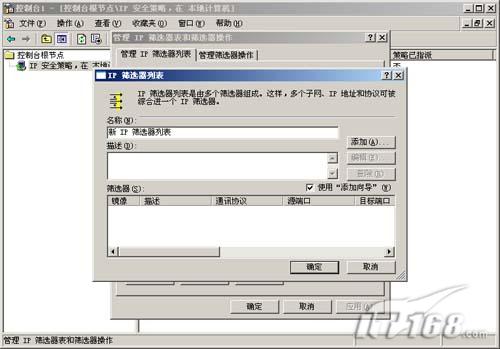

第八步:在弹出的“管理IP筛选器表和筛选器操作”设置窗口中默认情况下有两项,一个是对所有ICMP通讯量进行过滤的,另一个是对所有IP通讯量进行过滤的。我们可以通过“添加”按钮加新的规则。(如图10)

图10

第九步:系统会自动生成一个名为“新IP筛选器列表”的规则,我们在该窗口中点“添加”按钮继续加一个具体的过滤项。(如图11)

图11

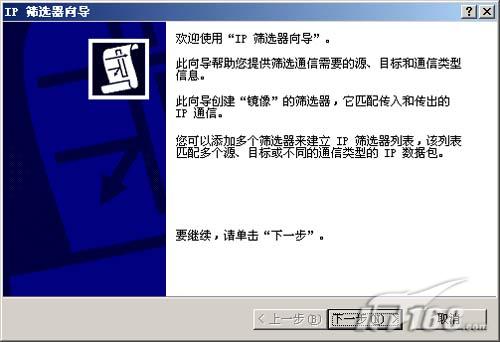

第十步:系统将自动启动IP筛选器向导。(如图12)

图12

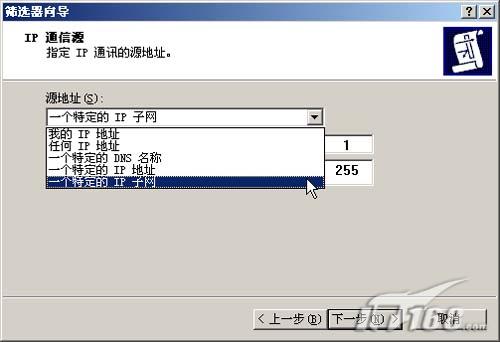

第十一步:首先我们指定IP通讯的源地址,类似于规则中的源地址。可供我们选择的有“一个特定的IP子网络”(一个区域包括网络号和子网掩码),“一个特定的IP地址”(一个地址),“一个特定的DNS名称”(对域名进行过滤,即使他的IP是变化的),“任何IP地址”(所有IP地址),“我的IP地址”(本机IP地址)。设置完后点“下一步”继续。(如图13)

图13