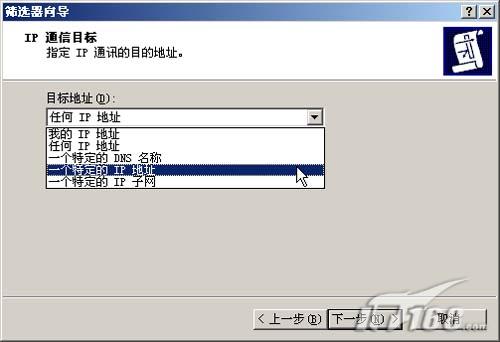

第十二步:接着指定IP通讯的目的地址,类似于规则中的目的地址。可供我们选择的有“一个特定的IP子网络”(一个区域包括网络号和子网掩码),“一个特定的IP地址”(一个地址),“一个特定的DNS名称”(对域名进行过滤,即使他的IP是变化的),“任何IP地址”(所有IP地址),“我的IP地址” (本机IP地址)。设置完后点“下一步”继续。(如图14)

图14

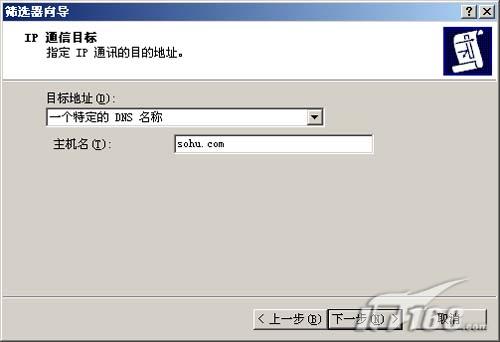

第十三步:当我们想对某个域名进行过滤的时候,可以在目的地址处选择“一个特定的DNS名称”,然后在主机名处输入对应的域名。例如我们sohu.com。(如图15)

图15

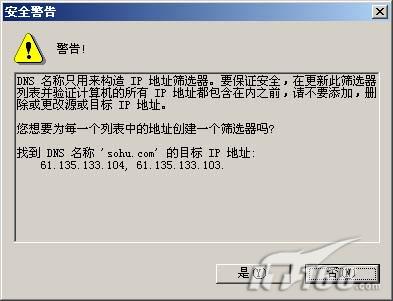

第十四步:由于sohu.com对应的是很多的IP地址,而且是动态的IP地址。因此系统会首先查看本地DNS缓存,读取缓存中对应的IP地址进行过滤。(如图16)

图16

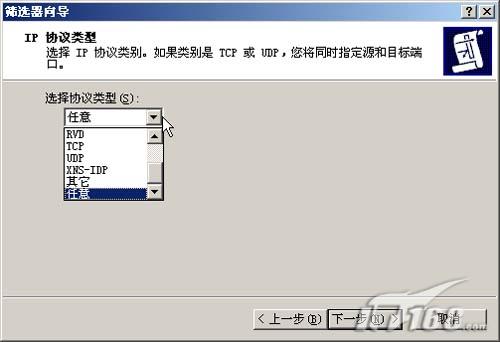

第十五步:选择通讯协议类型,包括我们常用的TCP和UDP,还可以设置为任意。(如图17)

图17

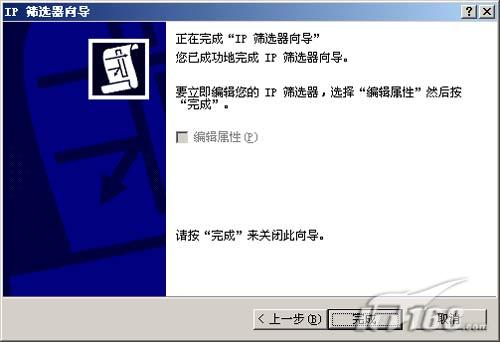

第十六步:完成IP筛选器建立向导,点“完成”按钮结束此操作。(如图18)

图18

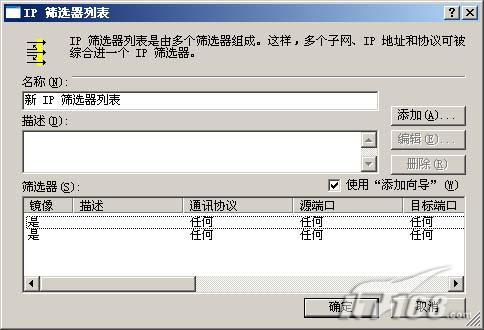

第十七步:我们会在刚刚见过的IP筛选器列表窗口中看到添加的规则。由于这些规则都是在同一个筛选器中,所以规则可以同时生效。(如图19)

图19

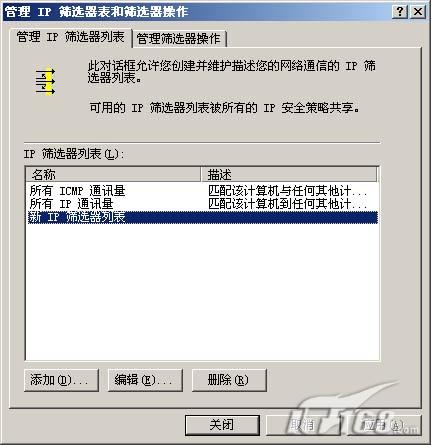

第十八步:点“添加”和“关闭”按钮保存之前的设置,我们会在“IP筛选器列表”中看到新建立的名为“新IP筛选器列表”的筛选器。(如图20)

图20

小提示:默认情况下,IP Filter的作用是单方面的,比如Source: A, Destination: B,则防火墙只对A->B的流量起作用,对B->A的流量则略过不计。选中Mirror,则防火墙对A<->B的双向流量都进行处理(相当于一次添加了两条规则)。

这时我们在通过本机访问sohu.com网站时就会收到失败的回应消息。当然本次只是介绍简单过滤规则的建立方法,在实际使用中明确过滤的源地址,目的地址,使用协议后都可以使用此方法结合IPSEC中的IP Filter达到防火墙过滤非法数据包的功能。