2.pkg-get主要参数

pkg-get -a :显示所有软件包。

pkg-get -i gcc :安装gcc软件及其使用相关库文件。

pkg-get -D open :搜索所有相关软件包

pkg-get -U 升级使用软件包

3.使用pkg-get在线安装chkrootkit

pkg-get install chkrootkit

4.独立下载安装chkrootkit

#wegt http://mirrors.easynews.com/sunfreeware/i386/10/chkrootkit-0.45-sol10-intel-local.gz

#gunzip chkrootkit-0.45-sol10-intel-local.gz

#pkgadd –d chkrootkit-0.45-sol10-intel-local

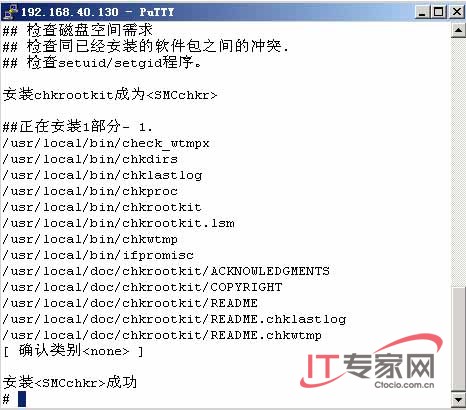

图2是chkrootkit安装成功界面。

图2 chkrootkit安装成功界面

4.使用chkrootkit

Chkrootkit 命令参数如下:

-h:显示参数说明

-v:显示 chkrootkit 版本

-l:显示目前可以检查的程序行表

-d:debug 模式

-q:在屏幕上只列出遭受感染的木马程序型态

-x:专家模式,更详细的检查过程

-r:指定目录检查的起点

-p:指定执行 chkrootkit 所需的外部程序目录

-n:表示不检测NFS挂载的目录

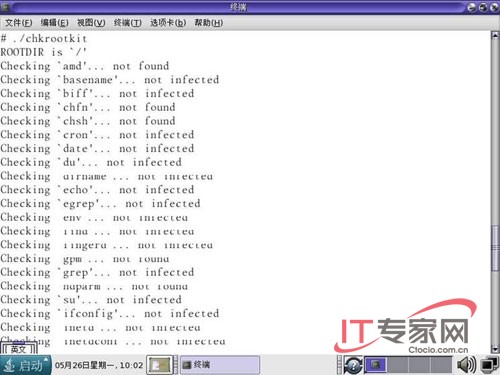

下面可以使用命令chkrootkit操作界面如图 3 。

图3 chkrootkit操作界面

Chkrootkit 命令行输出比较长,可以使用复位向方法进行分析。

./chkrootkit > chkrootkit.txt

下面可以使用编辑器打开chkrootkit.txt进行分析。如果发现有异常,chkrootkit.txt会包括“INFECTED”字样。所以,也可如此运行命令:

chkrootkit -n| grep 'INFECTED'

总结:rootkit 的发展愈来愈快速,若系统管理员无法订定一套完善的安全政策,将有可能开启一道无形的大门,使入侵者来去无阻,也更加深了资料外泄的危险性。而为了不让入侵者有可趁之机,在完善的安全政策之中,并须明确地建立不同层级安全工作及责任,在计划制定后,也必须确实执行,如此才是确保系统安全的最佳防范之道。另外本文使用的Solaris 10 5/08 ,经过简单修改同样可以应用于Linux 、BSD操作系统。

参考数据:

1.http://www.icst.org

2.http://www.cs.wright.edu/~pmateti/InternetSecurity/Lectures/Rootkits/index.html

3.http://www.chkrootkit.org

| 共3页: 上一页 [1] [2] 3 |