互联网出口通常面临网络层和应用层的攻击,因此是控制安全威胁的最佳控制点之一。相应的,此处的安全设计和部署也通常是园区网中最复杂的场景之一。

针对不同场景的需求和保证网络边界的安全和完整性,在互联网出口通常需要部署访问控制、地址转换、应用层防护、流量控制、行为审计、链路负载均衡、DMZ区服务器负载均衡、SSL远程接入、DDoS攻击防护等多种技术手段。由于各种技术的侧重不同,催生出了多种组合的方案。下面将围绕其中的一种常用方案进行展开,描述在互联网出口处进行访问控制、地址转换、应用防护、行为审计、链路负载均衡多种技术混合部署的设计方式。

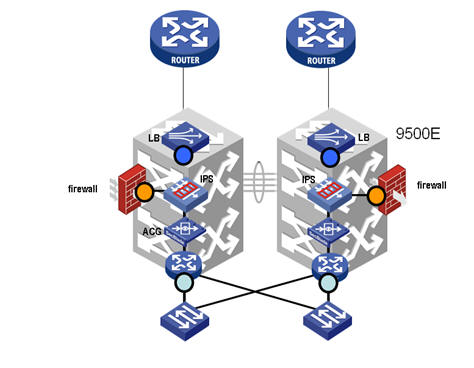

如图9所示,业务板卡采用主备方式进行部署。具体的部署方式如下:

两台园区出口交换机(S9500E)作为IRF堆叠使用;

在互联网出口处,部署LB的情况下,应存在两个不同的互联网出口,连接到两台路由器上,这样LB才能够发挥作用;

FW在转发路径上,使用路由模式,提供访问控制及攻击防御等功能,部署方式采用主备方式,采用VRRP部署,MASTER进行流量转发;

IPS采用主备方式部署,在S9500E上通过MQC引流,转发到主IPS上,当主IPS失效后,通过MQC的下一跳备份功能,流量被引导到备份的IPS上,IPS与ACG部署的位置在S9500E与FW的三层转发路径上,将不会存在上下行不一致的问题。

ACG采用主备方式部署,在S9500E上通过MQC引流,转发到主ACG上,当主ACG失效后,通过MQC的下一跳备份功能,流量被引导到备份的ACG上,IPS与ACG部署的位置在S9500E与FW的三层转发路径上,将不会存在上下行不一致的问题。

LB作为连接出口路由器的设备,使用链路负载分担功能,并且使能NAT OUTBOUND功能让内网用户能够访问Internet,同时,两台LB之间使用VRRP进行主备,为提升两台设备故障的恢复能力,两台LB可以直接使用状态备份;

S9500E作为三层转发设备。与FW之间为三层转发。

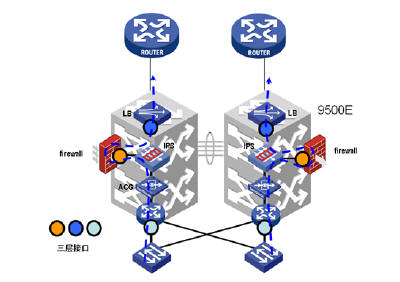

如图10所示为流量路径,具体如下:

两条蓝色的虚线并不代表流量会同时从两套板卡上经过,而是说明在这一部署方式下,流量所流经的路径。

1. 园区网出方向:用户侧->外网侧(流量经过所有的多业务板卡)。用户侧数据按照交换机->ACG->IPS->防火墙 ->LB的顺序进行转发,在这个转发路径上,交换机进行一次三层转发(即将用户侧流量通过三层转发发送给防火墙),流量先被重定向到ACG,然后被重定向到IPS上。通过防火墙转发后,转发到LB上,LB通过链路负载分担并进行NAT转换后,转发到外网出口的路由器上。

2. 园区网入方向:外网侧->用户侧方向。外网方向的数据流根据不同的目的地址,到达不同的LB板卡上,LB进行NAT转换后,其下一跳是FW,在经过FW转发后,流量重定向到IPS、ACG进行处理,处理完成后,再由交换机转发给内网用户。

总结

虚拟园区网2.0解决方案,通过在园区中引入IRF2技术,不仅实现了网络的革命性突破,更对网络中的安全服务的部署带来了深远的影响。在当前网络和安全一体化的趋势下,模块化的部署方式、一分多的虚拟化技术、全虚拟化环境下的安全部署,使得网络安全服务的部署更为简化,并进一步实现了安全业务的资源化,从而为搭建资源化的园区网络平台提供坚实的基础。

| 共4页: 上一页 [1] [2] [3] 4 |