- 奇怪的计算机重启事件

- 替代链接

- 个性化的漏洞攻击

- Neosploit的死灰复燃

- bootkit

- 指令 & 控制中心的迁移

- 间谍模块

- 恶意网络

- 传播范围

- 保护

- 结论

我们经常在报告中用MalWare 2.0 这样的术语来称呼出现于2006年底的复杂恶意程序模型。最显著的例子,也就是MalWare 2.0的最初成员是:Bagle、Warezov和Zhelatin蠕虫。

Malware 2.0 模型的恶意程序有以下特点:

- 受感染的计算机网络不受单一指令和网络控制中心控制

- 主动对抗病毒代码分析,并尝试控制僵尸网络

- 短期内通过大量邮件散播恶意代码

- 对社会工程学的有效利用

- 采用多样的传播方式进行传播,逐渐抛弃那些容易引起注意的传播方式(如电子邮件等)

- 使用多个模块(而非一个单独的模块),确保进行有效的恶意程序传播

MalWare 2.0 的演化给杀毒软件行业带来了一系列的难题。我们认为最重要的影响是:传统的反病毒解决方案,即仅基于文件特征码或启发式分析的方法已经不能够有效的阻挡病毒的攻击。(这还没有涉及到如何修复受感染计算机的问题)

我们认为,2008年涌现出的众多威胁都来自MalWare 2.0 ,其中 Rustock rootkit 的发展尤为值得注意。(Rustock 的详细信息参见:http://www.viruslist.com/en/analysis?pubid=204792011)。该恶意程序采用了一些新的技术手段,可能会对MalWare 2.0 的发展产生重要影响。

本报告中谈及了一些最近发生的事件,并详尽的阐述了由病毒编写者和反病毒厂商所领导的现代战争艺术,同时也揭示了新保护技术的重要性。

奇怪的计算机重启事件

八月中旬,一些用户开始在互联网论坛中抱怨,说他们的计算机在访问过一些网站后会自动重启,但是造成计算机重启的原因却不清楚。在计算机的硬件和软件中没有发现会导致重启的常规原因。所以只剩下一种可能,那就是用户所访问的这些网站本身造成了计算机重启。

而针对这些网站的初步调查显示这些网站是良性的,并无问题。多数情况下,恶意攻击者如果想要感染用户,一般会攻破一些正常网站,将指向包含漏洞攻击代码资源的链接放到这些网站上。该技术被称为“挂马”。drive-by download’; 当用户访问这些受感染的网站时,恶意代码就会在用户不知情并且未经用户允许的情况下安装到他的计算机上。然而,在这些站点上却没有发现任何可疑的iframe或脚本。

还有一种可能是windows安装自身的更新程序后自动重启造成的。很巧合的是,该事件发生的时间段正是微软发布最新补丁的时间,所以极有可能是这个原因。但事实表明问题要比预期的严重的多。

在后续的调查中,我们使用了一定数量的虚拟机去访问这些可疑的网站。不仅访问主页,而且还不断切换到不同页面并且点击上面的链接。一段时间后,这些测试计算机出现了重启现象。

在对这些系统进行分析后,我们发现其引导扇区被更改了。这表明系统中存在bootkit。我们曾在2008年第一季度的报告中介绍过bootkit,并说明了它所使用的技术可能造成的问题 (viruslist.com)。然而自2008年3月以来,我们没有发现该bootkit的新变种。这是否表明bootkit又死灰复燃了?

替换链接

一旦可以确定是哪些网站和链接导致了用户计算机的重启,我们就能进行更仔细的分析。

结果发现,恶意攻击者使用了一种相对原始(但并不是全新的)的方式注入到链接中。他们不会将自己的iframe或者脚本放到被攻破的网站上,因为这种修改很容易被检测并识破,而是将这些被攻破的网站上的合法链接替换成恶意链接。

举例来说,合法链接应该是这样的: http://atm.n****.com">atm.n****.com

而被替换成的恶意链接是这样的: http://***.com/cgi-bin/index.cgi?dx"> atm.n****.com

要想使一台计算机受感染,用户不仅要打开这些网站,而且还要点击已经被替换的链接。这种方式其实可以减少潜在受感染的用户,但效果并不明显——因为这些被替换的链接是恶意攻击者精心挑选并手动替换的。

这些网站,例如***.com/cgi-bin/index.cgi?dx s第一次引起我们注意是在2008年6月初左右,我们收到来自网站所有者以及网站用户的投诉。投诉发现可信任的网站上出现了奇怪的链接。情况表明虽然域名资源很丰富,但这些恶意链接都寄宿在一些常见的网站上。而且互联网上有一定数量的“感染中心”。

下表列出的是一小部分被我们检测到有问题的网站:

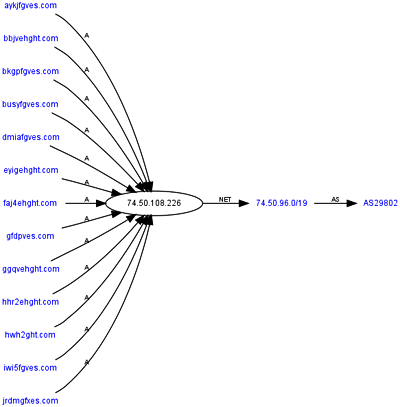

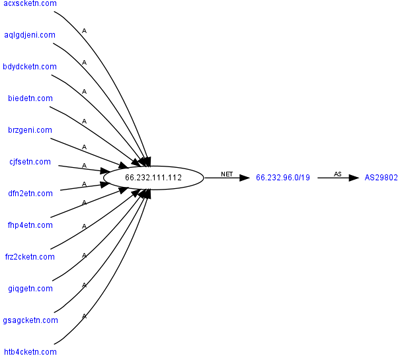

利用bootkit感染用户的服务器位置 (从左到右分别为:域名,服务器地址,服务器所在的子网,自治系统)

个性化的漏洞攻击

如果用户点击了一个被替换掉的链接会发生什么情况呢?服务器将对访问请求进行处理,获取到用户是从哪个网站链接到此处的,同时记录用户的IP地址、所使用的浏览器和浏览器安装的插件。利用这些信息,服务器将给该用户分配一个唯一的ID并储存在服务器上。

恶意服务器给用户分配的典型ID如下所示: index.cgi@ac6d4ac70100f060011e964552060000000002e4f11c2e000300190000000006

ID最后面的数字表明该用户安装了 Acrobat Reader 6.0 版。

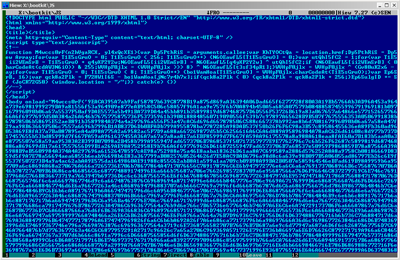

然后恶意服务器会针对每个不同的用户,分别定制一套入侵方式。如果该用户安装了具有漏洞的Acrobat 软件版本,针对PDF的漏洞攻击代码(恶意程序)就会下载到该用户的计算机。如果安装了Real Player,针对该软件的漏洞攻击代码攻击代码就会被下载,以此类推。根据分配给不同用户的ID,恶意服务器会生成一个复杂的密码,用来加密相应的漏洞攻击代码。

大多数情况下,下载的都是针对PDF、SWF 和 QuickTime 等文件的漏洞攻击代码。恶意攻击者利用的漏洞非常多,而且还在不断增加。最常被利用到的漏洞如下:

- CVE-2007-5659

- CVE-2006-0003

- CVE-2006-5820

- CVE-2007-5779

- CVE-2008-1472

- CVE-2007-0018

- CVE-2006-4777

- CVE-2006-3730

- CVE-2007-5779

- CVE-2008-0624

- CVE-2007-2222

- CVE-2006-0005

- CVE-2007-0015

一旦针对特定用户的漏洞攻击代码创建成功,恶意程序就会通过漏洞程序在受害计算机上运行。运行时将下载一个木马释放器到用户计算机。该程序会使用该用户的唯一ID以及存储在恶意服务器上的服务器密匙进行活动。

表面上看,一切都是无害的,也不会引起任何怀疑。一旦漏洞攻击代码开始运行,服务器将用户想要访问的网页真实地址返回,然后还会返回用户点击的替代链接。因此,用户的确是访问到了他想要的资源,却没有察觉其计算机已经被连接到了另一台服务器并受到感染。

另外,如果用户再次点击被替换的链接,攻击代码不会重复运行 ,也不会再一次进行感染设备的尝试,用户会被立刻重新指向到合法的页面。这是因为恶意服务器已经记录了用户的访问数据,以保证每个ID不被重复入侵。

Neosploit 的死灰复燃

到底是使用什么方式生成了针对每个用户的个性化攻击代码呢?我们吃惊地发现,攻击者使用的是 Neosploit,一个我们以前遇到过并且认为已经销声匿迹的东西。

Neosploit 攻击工具包从2007年夏天开始被人们所熟知,当时该工具曾经在黑市上以1000-3000美元的价格出售,是其他恶意工具如MPack和IcePack 的重要竞争对手。

2008年底,有消息称Neosploit背后的网络犯罪集团——制造、发行并为Neosploit提供支持的犯罪集团已经解散。 (http://ddanchev.blogspot.com/2008/07/neosploit-team-leaving-it-underground.html) (http://blogs.zdnet.com/security/?p=1598)

该集团的代表做出如下声明:

通常情况下,这次的突然解散有两种可能,要么是遭执法部门介入调查,要么就是犯罪集团正在蓄谋进行重大的动作,以此为借口暂时消失,也为自己准备好犯罪不在场的证据。

尽管它看起来很不显眼,但Neosploit管理界面的功能非常强大。

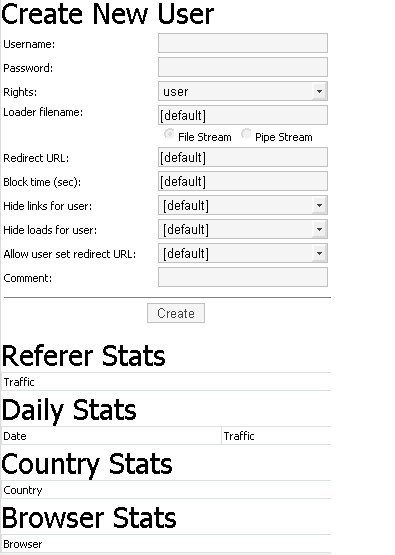

添加新用户到系统的对话框

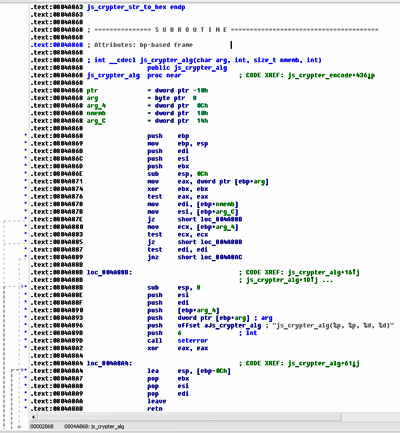

能够用来生成攻击代码、创建并管理受感染计算机用户数据库等的Neosploit 管理面板是一个由C++语言编写的可执行文件,能够在Linux和FreeBSD系统上运行。

Neosploit 管理面板的内部

Neosploit 被设计用来放到网站服务器上,并且能够以极快的速度安装和运行。但是使用Neosploit有一个严重的问题,即Neosploit是一款商业软件。主要问题是购买到的Neosploit版本只能允许一定数量的用户连接到它。就好像共享软件只能使用一定时间一样。

Neosploit 所在的服务器每次试图感染一个用户或定制攻击时,都会连接到一个特定的服务器(在我们调查期间,该服务器位于乌克兰),该服务器可能会记录下 Neosploit 试图感染计算机的连接数。Neosploit的作者可能会监视使用Neosploit的用户所感染的计算机数并依此来收费。所以如果连接未到达服务器,也就不可能被攻击,用户也就不会被感染。

| 共4页: 1 [2] [3] [4] 下一页 |