保护方法

bootkit 的作者尽全力创建了一个具有自我保护性和机动性完好、无漏洞的程序包,并对每一个阶段的工作,包括怎样感染用户计算机到管理僵尸网络等环节都仔细地进行部署。他们希望不发生任何错误,甚至如何将iframe注入到网页的代码这些小细节他们都没有放过。

尽管该bootkit的作者使用了如此复杂的技术,现代的反病毒产品仍然能够阻止这些恶意代码侵入系统。哪些措施能够在网络犯罪分子感染用户计算机的每一个阶段,对其进行有效的预防呢?

网络犯罪分子使用的方法(即诱使用户访问恶意网址,并针对用户进行入侵)不仅仅用来感染尽量多的用户,而且还用来对抗当今的反病毒产品所使用的一些技术。

采用替换链接的方式而不仅只是植入iframe,是用来防止传统的网页扫描,此类扫描要么是对可疑的iframe进行更严格的检查,要么完全将其阻止。考虑到被黑客植入恶意代码的合法网站达到几十个甚至上百个,我们针对此类入侵最好的防护方法是采用阻止已知恶意网站的技术。

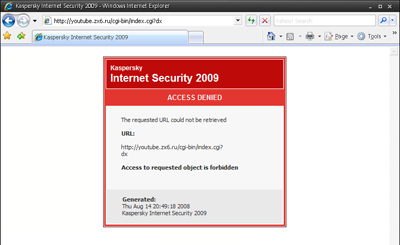

访问被拒绝:卡巴斯基全功能安全软件2009对用户试图访问一个受感染网站时的提示

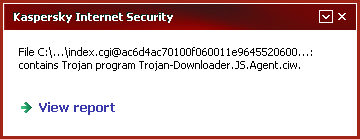

虽然对每个不同用户的漏洞攻击代码是自动生成并且每次都不同,但其混淆加密机制是不变的。这就意味着利用反病毒软件特征码扫描或者启发式扫描是能够检测到这些恶意代码的。

检测到加密的漏洞攻击代码

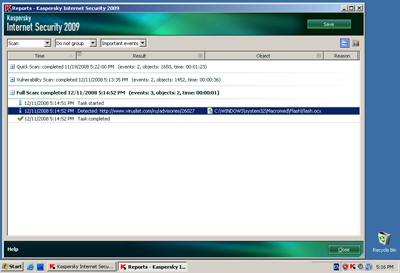

即便漏洞攻击代码仍然被下载到受害者的电脑上,只要用户能够定期的为他/她的操作系统和应用软件打补丁的话,该程序也无法运行。一个漏洞扫描器便能识别出更容易受到攻击的应用程序。

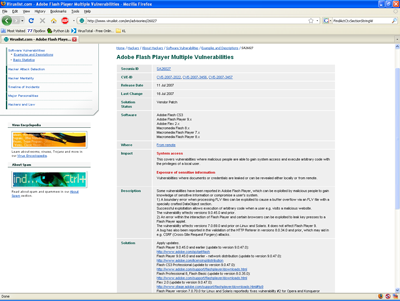

图为检测到Flash播放器组件中未修补的漏洞

Viruslist.com网站上的漏洞描述信息

试想如果某个用户安装了一个有漏洞的应用程序,而且漏洞攻击代码已经开始在机器中运行,下载了大量的bootkit 释放器到受害者的机器:一旦这个可执行文件在每个用户的计算机上被创建,特征码检测将会变得更加困难。在这个阶段,反病毒产品所能使用的最有效最主动的保护方法就是能够对未知文件进行分析,确定其功能并通过启发式行为分析来分析其代码和行为,从而区分出那些恶意程序。

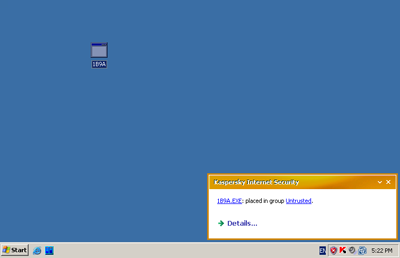

当一个可执行文件被启动的时候,卡巴斯基全功能安全软件2009便会对它进行分析...

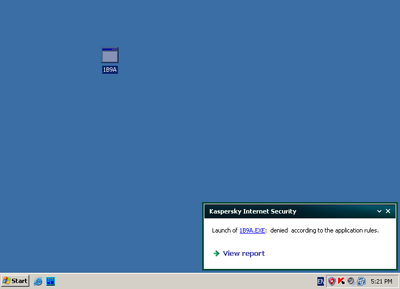

…如果分析结果表明该文件中有潜在的威胁,该文件将无法启动

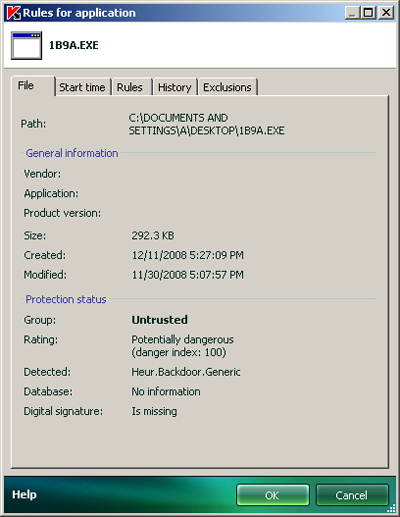

该文件具有较高的威胁等级,通过启发式检测为Heur.Backdoor.Generic

如果用户的电脑在被感染的时候没有安装有效的反病毒解决方案,或是bootkit侵入系统的时间早于用户计算机操作系统和反病毒解决方案的启动时间,便会导致bootkit控制计算机重要的系统功能并且在被感染的设备中隐藏起来。

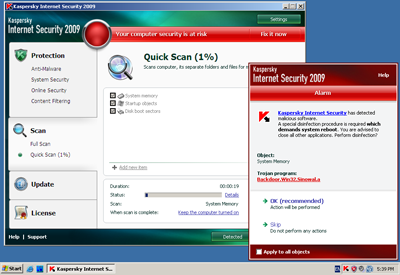

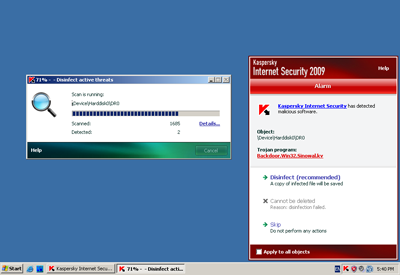

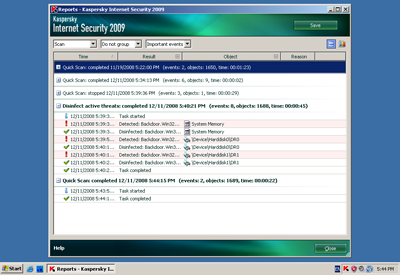

而使用包括一个强大的反rootkit模块的反病毒程序,可以通过扫描系统内存检测出并清除恶意代码。

检测内存中的rootbit

然后是引导扇区...

清除主引导扇区中的恶意代码

最后结果——系统感染被清除

卡巴斯基全功能安全软件2009报告所有感染已被清除

结论

当初, bootkit对于病毒编写者来说是一个技术性的飞跃。现在, bootkit配备了更加强大的传播途径和功能,其中还包括部分僵尸网络功能。强大的技术被加入到Rustock rootkit这个恶意程序中后,该程序便能够轻易地躲过病毒软件公司的监测,并阻碍其对文件的分析。bootkit还使用了一系列方法,以防止早期感染被检测到,并试图感染尽可能多的用户,而且还阻止僵尸网络被瓦解。

上述这些方法的范例都具有高度的组织性并使用了高端的技术;它们利用了许多其他应用程序中的漏洞,将操作系统启动模式转化为Ring0, Ring3然后再次返回的模式; 为* nix操作系统创建的C++应用程序;加密的协议;在系统中授权僵尸计算机等各种方法。

毫无疑问,研发这样一个系统需要几个月的时间,确保其顺利运行所进行的不断调试和机器的费用支出或开发出新的漏洞、域名、主机托管等系统的创建、规划、实施和支持是不可能仅仅由一两个人就能完成的。这需要几个有组织的网络犯罪组织密切合作共同创造的,每个组织负责各自不同的项目。

Bootkit的发展史反映出了信息安全问题是如何影响广大的普通用户的。所有上述技术目前都被绝大多数恶意程序使用。

浏览器作为一个感染病毒的载体、 rootkit技术、僵尸网络、盗窃用户数据、密码、反病毒解决方案的技术——我们在2008年第三季度都一一经历,而这些在bootkit技术中又全部体现出来了。

有效地打击这种复杂威胁的唯一办法是使用广泛的反病毒技术:网络反病毒,网页流量过滤,行为分析器,沙盒,网络流量分析和防火墙。一个现代化的反病毒解决方案应该是不仅能够打击rootkit ,而且还能彻底消灭它的“亚种”,如bootkits 。

| 共4页: 上一页 [1] [2] [3] 4 |