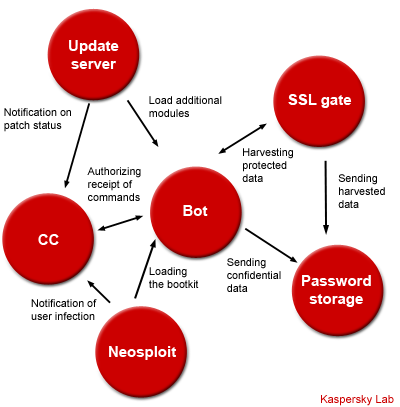

恶意网络

当研究基于此的网络攻击方案时,应该谨记一点,这些bootkit网络的所有模块都是具有机动性的。通过控制域名服务器,恶意攻击者可以很容易地并且快速地改变漏洞攻击的位置、指令和管理界面、模块加载位置以及隐私数据收集位置。这使得该系统非常稳定,要更改网络部件甚至都无需更改bootkit和它的模块的配置。

Bootkit是如何同服务器互动的

感染范围

第一个bootkit同Rustock一样,出现于去年年底,Rustock是通过IframeBiz 群组资源传播的。而bootkit却以一种完全不同的方式粉墨登场,它的传播更倾向于技术性并且很大程度上归功于Rustock和Sinowal的传播。

通过统计那些投诉计算机重启的用户数来估算该恶意程序的传播情况是不可取的。虽然通过僵尸网络的指令和控制中心的统计可以提供比较准确的数据,但我们却无法访问管理界面。虽然如此,我们还是能够总结出一些关于传播情况的数据。

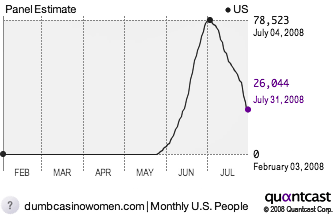

调查此次事件时,我们定位到五台用于下载漏洞攻击代码攻击代码的服务器。为了说明传播情况,我们给出以下数据:在24小时内,有超过200,000 名美国用户访问了该服务器。

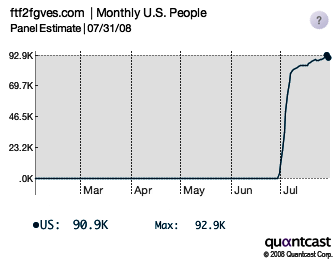

访问两个被植入漏洞攻击代码的服务器的美国用户数量

如前所述,用户控制僵尸网络的管理界面的地理位置根据一个特殊的算法在不断变化。当然,当其“转移阵地”的时候,并不是所有的僵尸计算机都能够连接到控制中心。

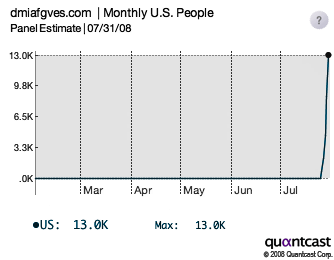

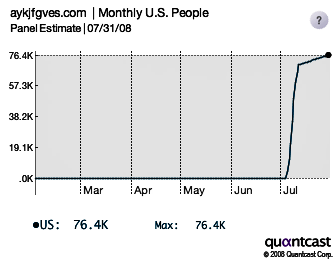

下图所示为几个变换服务器中心,尖端部分代表僵尸计算机的连接数以及被感染的计算机数。很明显僵尸网络中的僵尸计算机几乎达到100,000,是一个相当高的数值了,而且这只包含美国用户的数量。

变换域名后来自美国用户的访问数量

连接到新的管理界面的原有域名上的美国用户数量